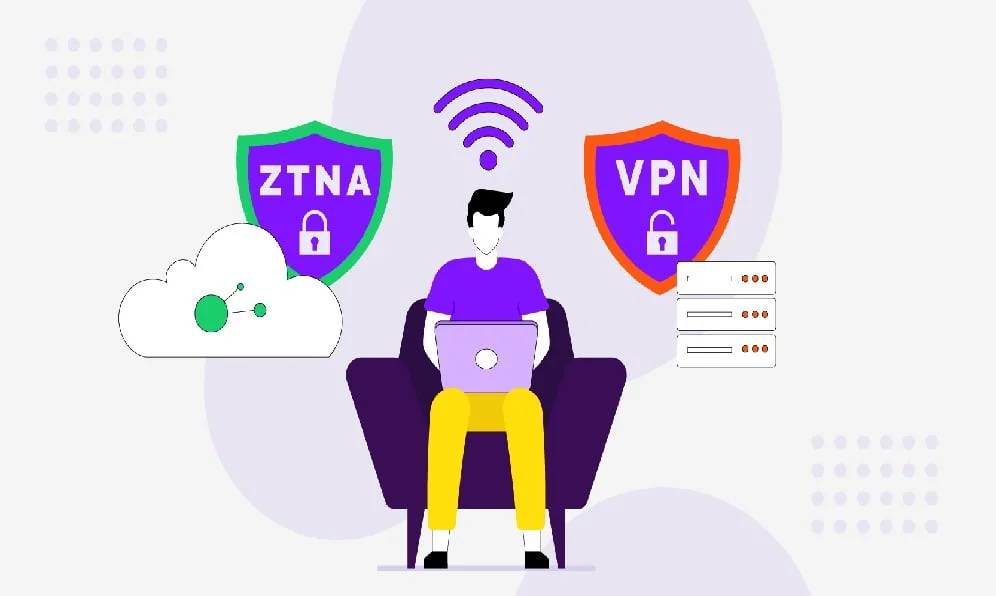

Riesgos cibernéticos de los espacios de coworking

Los espacios de coworking son ambientes muy colaborativos. Lugares donde freelancers, emprendedores, y empleados de grandes corporaciones, encuentran flexibilidad y oportunidades de networking en un entorno compartido y dinámico. Sin […]

Riesgos cibernéticos de los espacios de coworking Leer más »