Casi todas las semanas podemos encontrar noticias sobre ataques de ransomware. Los objetivos son en su mayoría empresas, pero las administraciones públicas y otras instituciones también pueden verse afectadas. Como punto de partida, destacar que el ransomware es un software malicioso (malware), que se instala de forma imperceptible en los ordenadores de los usuarios y secuestra los datos «como rehenes» para extorsionar un rescate.

No es un fenómeno nuevo

El ransomware no es nuevo: sus predecesores fueron los virus del sector de arranque que ya estaban muy extendidos en la década de 1980 e impedían que los ordenadores pudieran arrancar al encenderlos. Pero lo que sí es nuevo, sin embargo, es que se ha desarrollado toda una industria en torno a este fenómeno.

Una diferencia importante entre el ransomware y muchos otros tipos de delitos cibernéticos es que los atacantes están principalmente en él por dinero. Esta es la razón por la que son llevados a cabo por grupos privados o individuos a diferencia del ciberespionaje, donde las instituciones estatales a menudo están involucradas. Además, Un requisito importante para el «éxito» del ransomware fue la propagación de criptomonedas como el Bitcoin, ya que anteriormente, era difícil para los atacantes encontrar métodos de pago que no se pudieran rastrear.

Las personas como vía de acceso

Los puntos de entrada típicos para el ransomware son los archivos adjuntos de correo electrónico o el código malicioso que se activa mientras se navega por sitios web que están infectados. En un primer paso, el software generalmente escanea el ordenador sin que se note, por ejemplo, usando un script genérico de Powershell que se ejecuta en segundo plano sin que el usuario lo note. Habitualmente, se transmite primero una copia de los datos del disco duro a los perpetradores del ataque, antes de que los datos se cifren y el usuario reciba la «oferta» para recuperar la información a cambio de un pago como rescate.

Otro método utilizado para presionar a las víctimas suele ser jugar con la culpa y la vergüenza que les pueda generar. Para muchas empresas, es más perjudicial cuando se sabe públicamente que sus sistemas de TI han sido atacados y los datos han sido robados. Por lo tanto, los ciberdelincuentes a menudo amenazan con publicar la información que obtienen y, a veces, liberan parte de los datos robados si el rescate que piden no se paga de inmediato.

Cómo evitar los ataques ransomware

Al igual que con casi todos los tipos de ataques cibernéticos, la prevención es el medio más importante para defenderse contra los ataques de ransomware. La puerta de entrada para el malware casi siempre son los propios empleados de la empresa, por lo que se requiere una buena combinación de medidas preventivas de seguridad de la oficina.

En primer lugar, los empleados deben recibir formaciones en seguridad con regularidad y la información actualizada sobre los protocolos debe estar a su alcance. Por otro lado, las empresas deben otorgar solo los permisos necesarios a los empleados para instalar software, para evitar el malware en la medida de lo posible. También, es muy importante que las actualizaciones de seguridad y los parches se instalen lo antes posible, a ser posible de manera automatizada, y que las compañías monitoricen constantemente la infraestructura TI. Por último, es crucial que los firewalls bloqueen todas las conexiones innecesarias a internet.

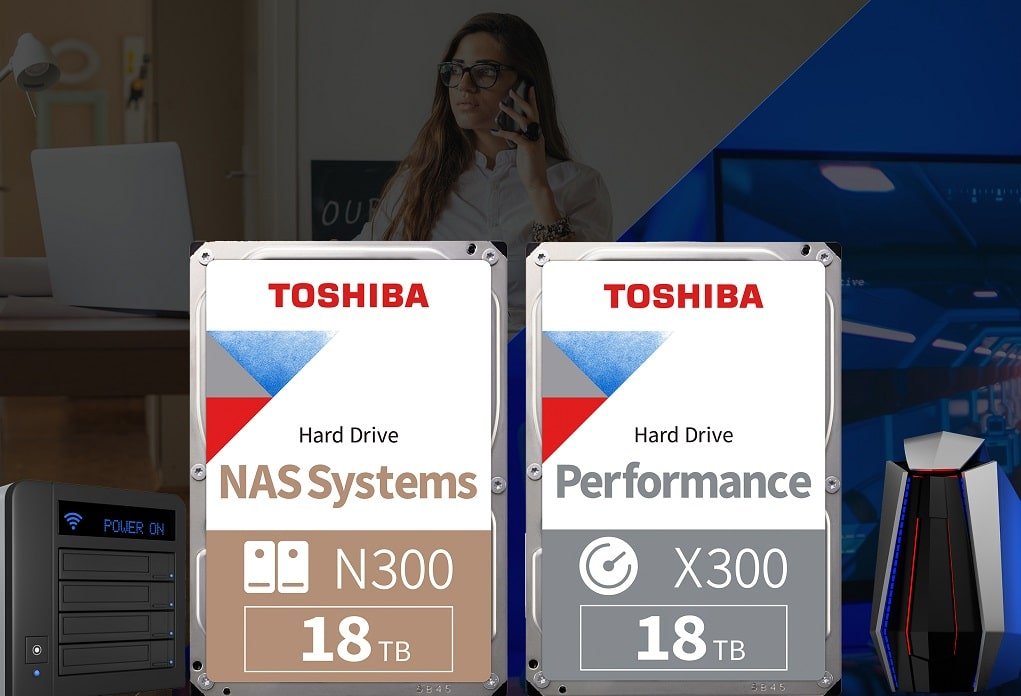

También es importante tener una estrategia de copias de seguridad y restauración. Si todos los datos críticos de la organización se respaldan regularmente en sistemas externos, un ataque de ransomware es solo la mitad de peligroso.

El ransomware y la nube

Los sistemas basados en la nube pueden proporcionar protección contra los ataques de ransomware, si se utilizan de forma inteligente. Por ejemplo, el almacenamiento en la nube que está integrado en la interfaz del Explorador de Windows puede convertirse en un objetivo para el malware de cifrado al igual que una unidad local.

Para protegerse del ransomware una buena opción es confiar en los sistemas basados en la nube

La mayor protección aquí es proporcionada por soluciones coordinadas en la nube que se basan en soluciones estándar. Los proveedores de nube de renombre, como IONOS, emplean grandes departamentos de seguridad que se ocupan exclusivamente de la protección de los datos de los clientes. Por ejemplo, los filtros de correo centrales del proveedor pueden ayudar a detectar y filtrar el malware por adelantado. Y los proveedores de la nube tienen una amplia gama de mecanismos de protección y a nivel de red que una pequeña empresa no tendría a su alcance.

Qué hacer cuando ocurre un ataque

A veces, la protección no es suficiente y se produce un ataque. Básicamente, el primer consejo es siempre no pagar el rescate. Cada intento de extorsión exitoso alienta a los atacantes a continuar.

En cualquier caso, se debe llamar a la policía lo antes posible y, al mismo tiempo, utilizar los servicios de expertos profesionales en seguridad informática. Pueden evaluar la situación, examinar los sistemas afectados y hacer una recomendación inicial. Por otra parte, los ordenadores infectados deben limpiarse, y probablemente reinstalarse por completo, pero el daño aún es limitado.

También puede haber casos en los que sea apropiado pagar el rescate, por ejemplo, si la actividad de la empresa o incluso las vidas humanas dependen de ello, como en el caso de un ataque a la TI de un hospital. En este caso, vale la pena -en colaboración con las autoridades investigadoras- hablar con los atacantes, porque a menudo hay alguna renegociación del precio a pagar. La buena noticia es que los atacantes suelen cumplir con su palabra, pero incluso si se han recuperado los datos, todos los sistemas deben verificarse y limpiarse exhaustivamente. Y ese momento es crucial para abordar una nueva estrategia de respaldo de información.

Después de un ataque así, por último, es importante tener en cuenta que las autoridades han aprendido mucho en los últimos años. Cada correo, cada acceso a un ordenador o cada transacción de Bitcoin puede ser crucial para seguir el rastro de los ciberdelincuentes. Una prueba de ello fue la reciente investigación sobre el malware Emotet, desmantelado por varios países, tras dos años de seguimiento. Por lo tanto, definitivamente vale la pena tomar medidas contra estos ataques.

Jochen Haller, Head of IT Operations Monitoring & Infrastructure en IONOS