La compañía Gartner, ha publicado un estudio en el cual se estima que en 2020, 5.8000 millones de endpoints de IoT serán destinados a empresas y automóviles. Y es que, en la actualidad las oficinas, las ciudades e incluso los hogares se están convirtiendo en entornos inteligentes.

Las operaciones diarias al igual que la producción se están volviendo cada vez más sencillas y seguras. Pero, a medida que adoptamos los dispositivos conectados a infraestructuras críticas también los integramos en operaciones y almacenamiento de datos confidenciales. Por lo que, debemos luchar por protegerlos.

Hacks y vulnerabilidades de IoT en 2019

En estos momentos es más sencillo asegurar un ordenador portátil o incluso un teléfono móvil que un dispositivo IoT. Y es que, muchos de estos dispositivos no están diseñados teniendo en cuenta la seguridad.

Sin embargo, con el aumento de las amenazas de ciberseguridad que operan en el panorama actual, los fabricantes de dispositivos están muy presionados para equipar y proteger sus productos contra cualquier ataque conocido y emergente.En términos de uso industrial amplio, los dispositivos cuentan con sistemas obsoletos, tienen vulnerabilidades no parcheadas y datos no seguros. Mientras que en entornos empresariales típicos, la naturaleza cada vez más conectada de las redes operativas generalizadas presenta una rica superficie de ataque para los hackers.

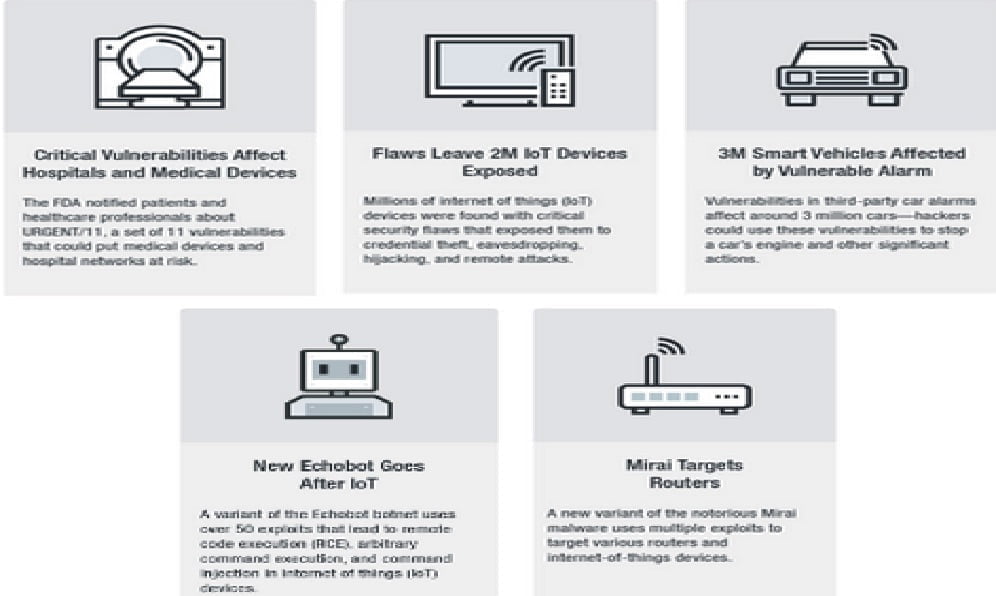

La vulnerabilidad de los dispositivos médicos y de las redes de hospitales e incluso el del sector automovilístico se encuentran entre las amenazas de I oT más frecuentes, al igual que la vulnerabilidad de los routers.

Cinco pasos de seguridad en IoT

Por lo general, los dispositivos IoT son muy diferentes entre sí, y su seguridad también depende del tipo y modelo del dispositivo. Por ello encontramos cinco pasos iniciales de seguridad que las organizaciones pueden dar al configurar dispositivos IoT, según Trend Micro:

-Cambiar las contraseñas predeterminadas y ajustar la configuración de seguridad para satisfacer las necesidades específicas.

– Desactivar o deshabilitar cualquier función que no se necesite.

– Para los dispositivos capaces de utilizar aplicaciones de terceros, utilizar únicamente aplicaciones legítimas de proveedores válidos.

-Actualizar el firmware y las aplicaciones del dispositivo para que éste esté protegido contra vulnerabilidades de seguridad conocidas.

-En términos de configuración de aplicaciones en dispositivos, revisar los permisos que requieren y limitar el acceso otorgado a estas apps.

Con el aumento de las amenazas de ciberseguridad que operan en el panorama actual, los fabricantes de dispositivos están muy presionados para equipar y proteger sus productos contra cualquier ataque conocido y emergente

Cinco pasos para proteger redes y routers

Los dispositivos de red y los enrutadores, dentro de un entorno habilitado para IoT, también son motivo de preocupación. Y es que un dispositivo IoT comprometido puede utilizarse potencialmente para propagar malware a otros dispositivos conectados a la misma red.

La compañía Trend Micro, recomienda tener en cuenta las siguientes medidas de seguridad:

-Asignar y supervisar todos los dispositivos conectados.

Además de tener en cuenta las configuraciones, se debe supervisar las credenciales, las versiones de firmware y los parches recientes. Con el objetivo de evaluar de forma efectiva qué medidas de seguridad deben tomar los usuarios e identificar qué dispositivos deben ser reemplazados o actualizados.

– Aplicar segmentación de red.

Utilizar la segmentación de la red para evitar la propagación de ataques y aislar los dispositivos posiblemente problemáticos que no se pueden desconectar inmediatamente.

– Asegurarse de que la arquitectura de la red sea segura

Los usuarios deben añadir una capa de seguridad adicional a la red con una configuración de los routers con VLAN o DMZ, mecanismos de segmentación y aislamiento.

-Seguir las mejores prácticas específicas del router

En todo momento habilitar tanto el el firewall del router como el protocolo de seguridad WPA2. Y a su vez, deshabilitar WPS y utilizar una contraseña segura.

-Desactivar servicios innecesarios como el Plug and Play Universal (UPnP)

Los routers mal configurados que tenían UPnP activado fueron atacados recientemente, lo que pone de manifiesto la necesidad desactivar funciones y servicios innecesarios para evitar problemas de seguridad.

Para una defensa más completa y de multicapa, los usuarios pueden utilizar protecciones integrales como las soluciones Trend Micro Security y Trend Micro Internet Security, que ofrecen una protección eficaz contra las amenazas a los dispositivos IoT a través de funciones que pueden detectar el malware a nivel de endpoint.

Además, los dispositivos conectados también pueden protegerse con las soluciones Trend Micro Home Network Security y Trend Micro Smart Home Network (SHN), que pueden verificar el tráfico de Internet entre el router y todos los dispositivos conectados. El appliance de red Trend Micro Deep Discovery Inspector puede supervisar todos los puertos y protocolos de red en busca de amenazas avanzadas y proteger a las empresas de ataques dirigidos.