En este número de Byte TI, mostramos una comparativa con 12 soluciones de ciberseguridad alojadas en la nube dirigidas al mundo de la gran empresa.

La ciberseguridad es un elemento crucial para el correcto funcionamiento de cualquier tipo de organización hoy en día. Sin ella, muchas podrían desparecer con un único ciberataque. Por ello invertir en soluciones de ciberseguridad nunca será un gasto.

En orden alfabético, el artículo lo abre Amazon Detective que recopila datos de registro a partir de sus recursos de AWS. Le sigue Barracuda Cloud Security Guardian, un servicio SaaS sin agente que brinda protección durante la creación de aplicaciones en las infraestructuras de nube pública y su desplazamiento a éstas.

Por su parte, la suite Bitdefender GravityZone Ultra proporciona una administración centralizada para centros de datos y endpoints, y CyberArk Alero mejora la eficiencia operativa y la productividad para que las organizaciones puedan aprovisionar y administrar el acceso remoto de sus proveedores.

En el caso de Eset, su propuesta Enterprise Inspector es una solución EDR que saca partido al servicio multicapa de las plataformas de protección de endpoints de la firma. Mientras, Kaspersky elige la última actualización de su solución para grandes y medianas empresas, Endpoint Security: su nuevo enfoque integra Endpoint Security for Business, Kaspersky EDR Optimum y Kaspersky Sandbox. De la mano de MVISION, McAffe participa con una solución que demuestra objetivamente a las empresas el verdadero valor de su inversión en seguridad en la nube y les proporciona su puntuación de madurez en seguridad cloud.

Enfocada a las empresas que piensan en su transformación digital y desean actualizar sus soluciones de seguridad Netskope Security Cloud es una plataforma que ofrece visibilidad, cumplimiento, control de acceso granular, protección contra amenazas avanzadas, prevención de fugas de datos…

Cytomic EPDR es la solución para grandes cuentas que sugiere Panda y que integra en una única solución un stack completo de tecnologías preventivas en el endpoint con capacidades EDR y el Servicio Zero-Trust Application. Entre tanto, Qualys VMDR ofrece un ciclo de protección continuo desde un único panel de control y Sophos Cloud Optix aborda los puntos débiles de seguridad en las nubes públicas. Finalmente, Trend Micro Cloud One es una plataforma de servicios de seguridad para organizaciones que crean aplicaciones en la nube.

Comparativa 12 soluciones de ciberseguridad. Productos analizados

Índice de contenidos

Amazon Detective

Con Amazon Detective, los negocios analizan y visualizan los datos de su seguridad para descubrir de manera rápida el origen de los problemas que surgen.

Con Amazon Detective, los negocios analizan y visualizan los datos de su seguridad para descubrir de manera rápida el origen de los problemas que surgen.

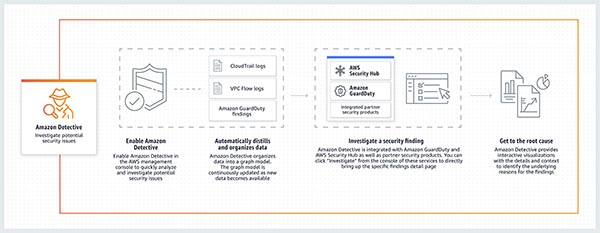

Este servicio facilita el análisis, la investigación y la identificación de la causa raíz de posibles problemas de seguridad o actividades sospechosas. Para ello, recopila datos de registro automáticamente a partir de sus recursos de Amazon Web Services (AWS) y utiliza el aprendizaje automático, el análisis estadístico y la teoría de gráficos para crear un conjunto de datos vinculados con el que llevar a cabo investigaciones sobre la seguridad más rápidas y eficientes.

Los servicios de seguridad de AWS -como Amazon GuardDuty, Amazon Macie y AWS Security Hub- así como los productos de seguridad de los socios se pueden usar para identificar hallazgos o posibles problemas de seguridad; servicios que se muestran útiles para generar alertas cuando algún componente no se encuentra en buen estado y también para indicar a dónde debe dirigirse para solucionar el problema.

Sin embargo, en algunas oportunidades, es posible que se presente algún hallazgo de seguridad donde sea necesario investigar con mayor profundidad y analizar más información para aislar la causa raíz y tomar medidas al respecto. Determinar esta causa raíz de los hallazgos de seguridad puede resultar un proceso complejo que, a menudo, implica recopilar y combinar registros de muchos orígenes de datos independientes. También es posible que implique emplear herramientas de extracción, transformación y carga (ETL) o scripting personalizado para organizar los datos. Después de esto, los analistas de seguridad deberían analizar los datos y llevar a cabo investigaciones prolongadas.

Detective simplifica, dentro de este contexto, dicho proceso al poder analizar billones de eventos de varios orígenes de datos como los registros de flujos de Virtual Private Cloud (VPC), AWS CloudTrail y Amazon GuardDuty, además de crear una visión unificada e interactiva de los recursos, los usuarios y las interacciones entre ellos a lo largo del tiempo. Gracias a esta visión unificada, visualiza todos los detalles y el contexto en un solo lugar a fin de identificar las razones subyacentes que explican los hallazgos, profundizando en actividades históricas relevantes y determinando en el menor tiempo posible la causa raíz.

Se puede empezar a utilizar Amazon Detective con tan solo unos pocos clics en la consola de AWS, y no necesita implementar software ni habilitar y mantener orígenes de datos. Por último, comentar que conserva hasta un año de datos agrupados que muestren cambios en el tipo y el volumen de actividad durante un periodo determinado. Vincula, asimismo, esos cambios a los hallazgos de seguridad.

Ficha

Fabricante: Amazon Web Services

Dirección de contacto: aws.amazon.com/es/contact-us

Web: aws.amazon.com/es/detective

Precio: A consultar

Barracuda Cloud Security Guardian

Ofrece una visibilidad completa de los estados de seguridad en implementaciones de nube pública. Incluye la supervisión y reparación del cumplimiento de los controles de seguridad.

Ofrece una visibilidad completa de los estados de seguridad en implementaciones de nube pública. Incluye la supervisión y reparación del cumplimiento de los controles de seguridad.

Se trata de un servicio SaaS sin agente que facilita la protección durante la creación de aplicaciones en las infraestructuras de nube pública y su desplazamiento a éstas. Dentro de este contexto, y como solución de protección para desarrolladores, Cloud Security Guardian acelera la migración mediante la visibilidad, el cumplimiento normativo continuo y la reparación automatizada que ofrece. De esta forma, los equipos de DevOps de las organizaciones pueden no sólo crear aplicaciones más rápido; también utilizar los servicios de la nube nativa y desplazar más cargas de trabajo a la nube.

Precisamente, la solución elegida por Barracuda para este artículo proporciona al ámbito empresarial una visibilidad en tiempo real de los riesgos y cumplimiento de las políticas y normativas de la nube pública. Como resultado, el personal TI obtiene visibilidad de los controles implementados para proteger los entornos o espacios donde se encuentran las brechas, así como métricas y la creación de los correspondientes informes.

Otro de los puntos clave de Cloud Security Guardian es que el servicio está basado en CIS Benchmarks, cuya certificación también posee prácticas recomendadas aceptadas por el sector para las políticas de seguridad en la nube. Proporciona, asimismo, informes que demuestran cómo y por qué se aplicaron los controles correspondientes. A este respecto, CIS (Center for Internet Security) Benchmarks se ha establecido como un estándar global en infraestructuras en la cloud que destaca por brindar prácticas recomendadas reconocidas de datos y sistemas de TI de seguridad para combatir las ciberamenazas, con referencias específicas adaptadas a las principales plataformas de la nube informática.

En otro orden de cosas, este servicio asigna y evalúa un estado de seguridad en varias instancias en la nube, incluso de diferentes proveedores, para ofrecer a las compañías una vista completa de su seguridad. De igual forma, es capaz de generar un mapa de toda la infraestructura (que va actualizando continuamente) de recursos y de la forma en que están conectados. Con solo explorar, el usuario podrá encontrar más información para -de este modo- identificar la causa raíz de las infracciones de seguridad.

Cloud Storage Shield de Barracuda es una función opcional que analiza automáticamente los contenidos de sus depósitos AWS S3 o almacenamiento de Azure Blog. Igualmente, puede identificar e implementar de manera automática Barracuda CloudGen WAF y CloudGen Firewall según sea necesario con el fin de proteger aplicaciones e infraestructuras en la nube.

Ficha

Fabricante: Barracuda

Teléfono: +43 508 100 7800 soporte EMEA y +44 1256 300 102 soporte UK

Web: www.barracuda.com

Precio: Desde los 12 euros/mes por recurso cloud protegido

Bitdefender GravityZone Ultra Suite

Proporciona visibilidad en una única consola, capacidad de gestión centralizada en arquitecturas de nube híbrida y total protección con VMware, Nutanix, Citrix, AWS y Microsoft.

Proporciona visibilidad en una única consola, capacidad de gestión centralizada en arquitecturas de nube híbrida y total protección con VMware, Nutanix, Citrix, AWS y Microsoft.

Es la suite más potente de Bitdefender para la protección, detección, respuesta y análisis de riesgos avanzados en todo tipo de entornos: físicos, virtuales y en la nube. Se basa en una arquitectura sencilla e integrada con administración centralizada para endpoints y centros de datos, y ha sido diseñada para abordar todo el ciclo de vida de las amenazas disminuyendo el tiempo de respuesta, lo que permite a las organizaciones reducir el número de proveedores.

En concreto, GravityZone Ultra Suite incorpora más de treinta capas de tecnologías de protección y ofrece, asimismo, protección EDR con escasa sobrecarga y análisis de riesgos en un solo agente con arquitectura de consola única. Como resultado, esto reduce la superficie de ataque en los endpoints y ayuda a las empresas de cualquier tamaño a evitar vulneraciones, simplificar la administración de la seguridad y reducir el coste de las operaciones de protección.

Por otro lado, y desde la arquitectura unificada que ofrece la firma de seguridad, es posible administrar y proteger por completo las plataformas de centros de datos con escasa sobrecarga informática. Para ello, incluye GravityZone Security for Virtualized Environments (SVE), una solución de seguridad para centros de datos virtualizados con protección antimalware que optimiza los ratios de consolidación y los costes operativos. La integración de GravityZone SVE en el entorno de producción resulta sencilla y se dirige a entornos virtuales de cualquier tamaño.

El centro de gestión de GravityZone Ultra, que ha sido probado con implementaciones en más de 120.000 endpoints, consiste en una única consola integrada y centralizada que arroja una visibilidad total de todos los componentes de administración de la seguridad, incluida la seguridad de endpoints, la seguridad de centros de datos, la administración de parches, el análisis de riesgos y la generación de informes, entre otros. La administración de políticas basadas en roles de GravityZone Ultra, alojada en la nube en los centros de datos de alta seguridad de Bitdefender, admite múltiples políticas y roles.

La propuesta de Bitdefender se combina, además, con los ecosistemas de partners terceros, admitiendo la integración con sus herramientas de operación de seguridad existentes (incluyendo Splunk). GravityZone Ultra ofrece como opción la solución Network Threat Analytics: se encarga de proporcionar información sobre IoT y posibles amenazas de red, e incorpora funcionalidades como HyperDetect, que aplica tecnologías de aprendizaje automático para permitir a los equipos de IT optimizar la protección en servicios empresariales sensibles y con mayor riesgo.

Ficha

Fabricante: Bitdefender

Teléfono: 93 737 02 23

Web: www.bidefender.es

Precio: A consultar

CyberArk Alero

Mejora la eficiencia operativa y la productividad al permitir que las organizaciones aprovisionen y administren el acceso remoto de proveedores de forma sencilla.

Mejora la eficiencia operativa y la productividad al permitir que las organizaciones aprovisionen y administren el acceso remoto de proveedores de forma sencilla.

CyberArk Alero es una solución basada en SaaS que proporciona un acceso seguro, rápido y sencillo para proveedores remotos que necesitan acceder a los sistemas internos gestionados por CyberArk. Al eliminar la necesidad de contar con clientes VPN, agentes de seguridad o contraseñas (que pueden frustrar a los usuarios, añadir riesgo y crear problemas administrativos), los proveedores remotos se autentican utilizando la función nativa de reconocimiento facial o de huella dactilar de sus smartphones proporcionándoles un acceso seguro a la solución Core Privileged Access Security de CyberArk a través de Alero. Los datos biométricos se guardan en los dispositivos móviles separados del sistema interno para lograr una mejor privacidad y seguridad.

En ese sentido, Alero implementa el acceso Zero Trust para los proveedores remotos que se conectan a CyberArk Core PAS, autenticación biométrica de múltiples factores, aprovisionamiento e integración con la solución Core Privileged Access Security para ofrecer total visibilidad y auditoría para administradores. Todo ello en una única solución. De igual forma, es posible mejorar la posición de seguridad con el aprovisionamiento justo en el momento de cuentas privilegiadas a la vez que se evitan contraseñas, tokens y controles de acceso basados en la red que pueden presentar vulnerabilidades y ampliar las superficies de ataque.

La solución Core Privileged Access Security de CyberArk mitiga los riesgos porque ayuda a las empresas a gestionar de manera eficiente los derechos de acceso a cuentas privilegiadas; a supervisar y controlar de un modo proactivo la actividad de las cuentas privilegiadas; a identificar de manera inteligente la actividad sospechosa; y a responder de forma automática y rápida a las amenazas.

Alero se integra así perfectamente con la solución Core Privileged Access Security de CyberArk, lo que proporciona aprovisionamiento al usuario justo en el momento y acceso a los proveedores remotos para garantizar que solo se accede a los activos cruciales cuando es necesario. La integración también brinda una visibilidad y un control total de las operaciones empresariales y de los equipos de seguridad acerca de las actividades de acceso privilegiado de proveedores remotos.

Mientras, y para reducir el gasto operativo y la complejidad, como solución SaaS agiliza las operaciones al eliminar las VPN, los agentes y las credenciales necesarias para el acceso de proveedores remotos. Permite autorizar temporalmente a usuarios remotos en tiempo real sin la intervención de administradores y eliminar a los usuarios por política cuando ya no sea necesario el acceso.

Ficha

Fabricante: CyberArk

Web: www.cyberark.com/es

Precio: A consultar

Eset Enterprise Inspector

Se trata de una herramienta EDR que permite la búsqueda de actividades maliciosas o ataques sin archivos aplicando algoritmos de comportamiento y machine learning.

Se trata de una herramienta EDR que permite la búsqueda de actividades maliciosas o ataques sin archivos aplicando algoritmos de comportamiento y machine learning.

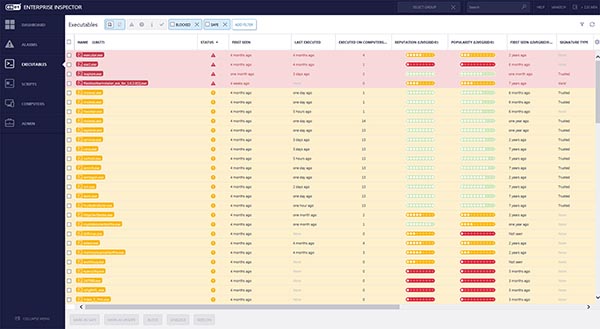

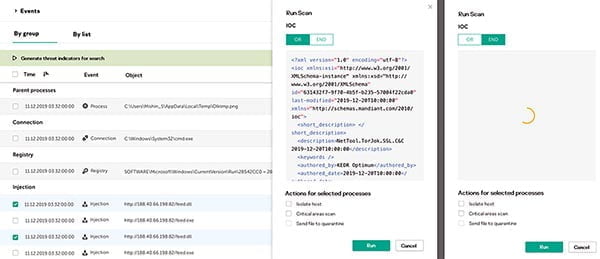

Enterprise Inspector es la herramienta EDR (Endpoint Detection and Response) de ESET que se encarga de identificar comportamientos anómalos, fugas de información y análisis de riesgos. También de la ‘investigación forense’ con consejos para tomar decisiones y mitigar las amenazas descubiertas.

Asimismo, los equipos de seguridad pueden buscar APTs, ataques sin archivos y otras clases de actividades maliciosas de forma intuitiva: lo hacen aplicando algoritmos de comportamiento y de machine learning sobre la información del sistema a bajo nivel que ha sido recopilada de los endpoints. Pueden configurar, de igual forma, sus propios indicadores de ataque, llevar a cabo la búsqueda de amenazas y análisis de causa raíz, entre otros.

Con reglas editables mediante un XML (para permitir la creación de otras nuevas o su modificación si fuese necesario), la solución destaca por integrar una ‘sensibilidad ajustable’. ¿Qué significa esto? Que el usuario puede suprimir las falsas alarmas acordando -precisamente- la sensibilidad de las reglas de detección para distintos grupos de equipos o de trabajadores. Así, por ejemplo, es posible combinar criterios como el nombre de archivo / ruta / grupo / línea de comandos / usuario para ‘pactar’ las condiciones de activación de la alarma.

Otra característica a indicar es que Eset Enterprise Inspector clasifica los equipos en función del número de alertas únicas de actividad; por lo cual, si un usuario activa múltiples alarmas, esto se interpreta como indicativo que debe revisarse su actividad. En otro orden de cosas, y gracias a la aplicación de filtros a la información que clasifica según la popularidad del archivo o su reputación, firma digital, comportamiento o información contextual, cualquier actividad maliciosa puede ser identificada e investigada de manera más fácil. Esto, unido a la posibilidad de poder configurar múltiples filtros, permite automatizar la tarea de threat hunting y ajustar el umbral de detección al entorno específico de la empresa.

Su arquitectura abierta también proporciona flexibilidad para configurar la solución y detectar infracciones de las políticas de la compañía sobre el uso de determinados programas como aplicaciones de torrents, almacenamiento en la nube (Dropbox, etc.), navegación por Tor, el montaje de servidores propios y el uso de otros programas no deseados. En lo que respecta a la descripción de las alarmas y los pasos a seguir, Enterprise Inspector propone para cada alarma activada una acción que se llevará a cabo para solucionar la incidencia correspondiente. Esto contribuye a garantizar que cualquier incidente importante no caiga en el olvido.

Ficha

Fabricante: Eset

Teléfono: 962 913 348

Web: www.eset.com/es

Precio: A consultar

Kaspersky Endpoint Security

Esta solución de seguridad se refuerza con nuevas capacidades de respuesta de la mano de Endpoint Security for Business, EDR Optimum y Kaspersky Sandbox.

Esta solución de seguridad se refuerza con nuevas capacidades de respuesta de la mano de Endpoint Security for Business, EDR Optimum y Kaspersky Sandbox.

Con la última actualización de su solución para grandes y medianas empresas (disponible en el segundo trimestre del año) Kaspersky presenta un nuevo enfoque que integra Endpoint Security for Business (con consola de gestión en la nube), Endpoint Detection and Response (EDR) Optimum y Sandbox. Así, el nuevo EDR se adapta a las organizaciones con conocimientos y recursos de seguridad limitados, permitiendo a los especialistas en seguridad TI tener visibilidad e información sobre incidentes, junto con opciones de investigación inmediata y respuesta automática.

La protección del endpoint de Kaspersky está ahora reforzada con el nuevo EDR Optimum. Se trata de una solución diseñada para las empresas que desean beneficiarse de una visión completa sobre los incidentes en su organización y de la capacidad para dar respuesta, pero sin que esto suponga una carga adicional para sus equipos y recursos. Añade, además, visibilidad inmediata sobre las amenazas detectadas por Kaspersky Endpoint Security for Business, y proporciona los antecedentes de toda la actividad maliciosa: visualización de la ruta de propagación del incidente detectado y análisis de su causa.

En el caso de que Kaspersky Endpoint Security for Business encontrara un archivo sospechoso que no se puede clasificar definitivamente como malicioso, lo envía a Kaspersky Sandbox, otra solución de seguridad que ejecuta automáticamente el archivo en un entorno aislado para que revele su comportamiento o carácter malicioso. El veredicto de Kaspersky Sandbox puede enriquecerse aún más con el análisis del archivo realizado por Kaspersky EDR Optimum.

Para remediar la amenaza, EDR Optimum introduce un amplio conjunto de capacidades de respuesta, como aislar un endpoint con malware potencial o poner en cuarentena un archivo sospechoso. Para asegurarse de que la amenaza no se propague a otras máquinas, los especialistas en seguridad pueden crear indicadores de compromiso con pocos clics en lugar de anotarlo de manera manual y luego programar un análisis automático de los endpoints en busca del objeto malicioso. Además, permite cargar los indicadores de compromiso de terceros y ejecutar un escaneo para identificar los endpoints afectados.

Todas estas funciones permiten una gestión centralizada de los incidentes de seguridad, reaccionando a las amenazas críticas y previniéndolas, lo que minimiza el potencial impacto negativo. En otro orden de cosas, y como los ataques a usuarios de endpoints Linux crecieron un 46% en 2019 en comparación con 2018, se refuerza la protección de los endpoints de Linux incluyendo la detección de comportamientos que identifiquen de forma proactiva las acciones sospechosas de archivos y aplicaciones.

Ficha

Fabricante: Kaspersky

Teléfono: 91 398 37 52

Web: www.kaspersky.es

Precio: A consultar

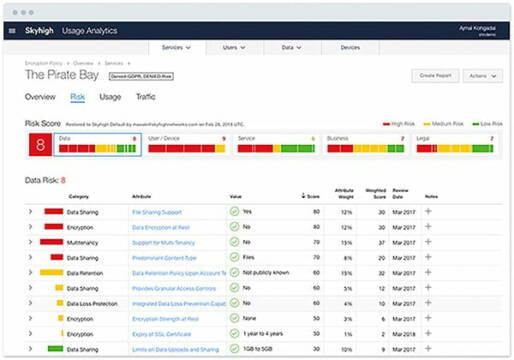

McAfee MVISION

Gracias a Cloud Security Advisor, demuestra a las empresas el verdadero valor de su inversión en seguridad cloud y les proporciona su puntuación de madurez.

Gracias a Cloud Security Advisor, demuestra a las empresas el verdadero valor de su inversión en seguridad cloud y les proporciona su puntuación de madurez.

Esta plataforma se basa en dos pilares fundamentales: MVISION Cloud y MVISION Endpoint. El primero, MVISION Cloud, consta de Unified Cloud Edge (protege los datos a medida que salen del dispositivo, viajan hacia y desde la nube, y circulan dentro del SaaS) y Cloud Native Infrastructure Security, que asegura la pila completa de aplicaciones nativas de la nube, incluidos los entornos de infraestructura como servicio (IaaS), plataformas como servicio (PaaS) y contenedores. Juntos, mejoran y simplifican la seguridad al proporcionar un conjunto básico de servicios de seguridad comunes que son nativos de la nube, unificados y abiertos.

MVISION Unified Cloud Edge es una plataforma de seguridad en la nube unificada que ofrece Secure Access Service Edge con políticas de seguridad de datos y prevención de amenazas que se extienden al dispositivo. Asimismo, reúne las capacidades de los productos McAfee Cloud Access Security Broker, McAfee Web Gateway y las ofertas de McAfee Data Loss Prevention —todas ellas gestionadas de forma unificada por MVISION ePolicy Orchestrator (ePO)— para brindar un entorno cohesionado que permita crear y aplicar políticas de seguridad de datos y de protección contra amenazas en la nube, en la web y en el dispositivo.

Mientras, Cloud Native Infrastructure Security incluye Cloud Security Posture Management (CSPM), Cloud Workload Protection Platform (CWPP) y las tecnologías de seguridad de los contenedores integradas en una misma experiencia de gestión de seguridad, que arroja un amplio conjunto de capacidades disponibles para asegurar IaaS / PaaS multi-nube y entornos de nube híbridos. De igual forma, ofrece una solución unificada para proteger la configuración y las vulnerabilidades de todas las cargas de trabajo nativas de la nube (VMs, contenedores y serverless) para mejorar de forma preventiva el cumplimiento de la normativa mediante la capacidad de ‘desplazamiento a la izquierda’ y para proteger los datos confidenciales almacenados en las aplicaciones nativas de la nube.

En el caso de MVISION Endpoint, McAfee lanza una oferta global de MDR que convierte a DXC Technology en el primer socio estratégico de MDR de la firma. Esta solución conjunta detectará de forma proactiva las ciberamenazas y resolverá los incidentes de seguridad con una mayor rapidez.

Para finalizar, indicar que MVISION cuenta con Cloud Security Advisor, que demuestra objetivamente a las empresas el verdadero valor de su inversión en seguridad en la nube y les ofrece su puntuación de madurez en seguridad cloud. La solución también incluye la tendencia a lo largo del tiempo y la comparación con sus competidores en la industria.

Fabricante: McAfee

Teléfono: 91 347 85 00

Web: www.mcafee.es

Precio: A consultar

Netskope Security Cloud

Ofrece visibilidad, datos en tiempo real y protección. Además, accede a servicios en la nube y aplicaciones privadas desde cualquier lugar y en cualquier dispositivo.

Ofrece visibilidad, datos en tiempo real y protección. Además, accede a servicios en la nube y aplicaciones privadas desde cualquier lugar y en cualquier dispositivo.

Centrada en los datos, con inteligencia en la cloud, rápida y escalable, Netskope Security Cloud se muestra como un nuevo estándar para la seguridad de la red y los datos enfocada a las empresas que protagonizan su transformación digital y desean, por otro lado, actualizar sus soluciones de seguridad heredadas y basadas en un perímetro tradicional que ya no existe.

Dentro de este escenario, la plataforma proporciona visibilidad, cumplimiento, control de acceso granular, protección contra amenazas avanzadas, prevención de fugas de datos y cifrado; incluso cuando los usuarios y los datos se encuentran fuera del perímetro de la empresa y de su control directo sobre SaaS, IaaS y web, así como aplicaciones tradicionales disponibles en cualquier entorno entregando un acceso seguro basado en el modelo Zero Trust.

Además, con el concepto definido por Gartner como ‘Secure Access Server Edge’ (SASE), y que traslada la seguridad de la red a la nube, la firma es capaz de consolidar las capacidades de red y seguridad como servicio en una solución de alto rendimiento, entregada desde la nube, y que puede inspeccionar y controlar datos y contexto para aplicar políticas a usuarios, dispositivos y servicios en todo el tráfico a Internet y aplicaciones tradicionales.

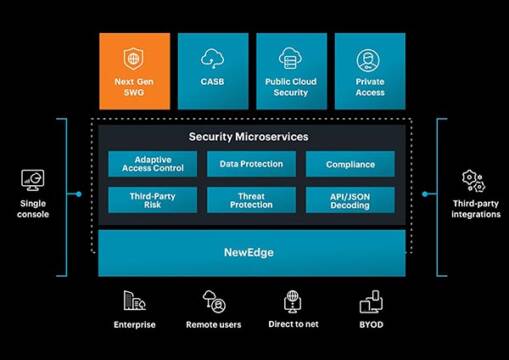

En concreto, combina en una única plataforma las capacidades de sus soluciones Cloud Access Security Broker (CASB), de Gateway de Seguridad Web de próxima generación (NG SWG), y Cloud Security Posture Management (CSPM) con el acceso seguro a aplicaciones basado en el modelo Zero Trust (ZTNA) para ofrecer una protección de datos completa frente a amenazas y gestión de incidentes, tanto para sitios web y aplicaciones en la nube como para las tradicionales.

El fabricante de seguridad se convierte, por otro lado, en proveedor de seguridad en la nube con una red global nativa cloud llamada Netskope NewEdge. Dicha red, proporciona una arquitectura siempre disponible y de alto rendimiento construida para mejorar las funciones de seguridad sensibles a la latencia como la prevención de pérdida de datos (DLP).

Mientras, el análisis consolidado y la aplicación de políticas unificadas se pueden gestionar desde una única plataforma. Asimismo, Netskope Security Cloud soporta una variedad de métodos de despliegue, desde el control en línea para aplicar políticas en cualquier lugar, siguiendo los datos vayan donde vayan en tiempo real, hasta conectores de API para servicios cloud corporativos, ofreciendo una infraestructura abierta y permitiendo la integración con las mejores aplicaciones de terceros (Vía API, SCMI, Log…) para mejorar la seguridad.

Ficha

Fabricante: Netskope

Teléfono: 630 971 054

Web: www.netskope.com/es

Precio: A consultar

Panda Cytomic EPDR

Incorpora una gama completa de capacidades de protección en el endpoint para evitar que las amenazas lleguen a su destino y reducir su superficie de ataque.

Incorpora una gama completa de capacidades de protección en el endpoint para evitar que las amenazas lleguen a su destino y reducir su superficie de ataque.

En la pasada primavera, en concreto a finales del mes de mayo y en el marco de la segunda convocatoria de su encuentro Panda Security Summit (PASS) celebrado en Madrid, la firma de seguridad Panda Security aprovechó la ocasión no sólo para destacar la importancia del análisis y el aprendizaje continuado para abordar las nuevas fórmulas de ciberataques. Esta cita le sirvió también para presentar Cytomic, su nueva unidad de negocio, respondiendo así a la evolución natural de su estrategia tras más de cinco años proporcionando tecnología avanzada de ciberseguridad a las grandes empresas.

Cytomic EPDR, con una arquitectura diseñada en y para la nube, integra en una única solución un stack completo de tecnologías preventivas en el endpoint con capacidades EDR (Endpoint Detection and Response) y el Servicio Zero-Trust Application que deniega la ejecución de cualquier binario hasta que se clasifique como de confianza.

De esta manera, la herramienta previene, detecta y responde a cualquier tipo de malware (tanto de origen conocido como desconocido), así como ataques sin archivos y sin malware. Sus funcionalidades le permiten, en otro orden de cosas, evitar la ejecución de software malicioso en los ordenadores, los servidores, los entornos virtuales y los dispositivos móviles.

Esta solución de protección avanzada extiende Cytomic EDR con una gama completa de capacidades de protección en el endpoint que son necesarias para evitar que las amenazas lleguen a su destino y reducir de este modo su superficie de ataque. Entre las características que incorpora Cytomic EPDR se encuentra la monitorización en tiempo real de los endpoints o su capacidad de analítica big data basada en la nube gracias a que se trata de una solución ligera cimentada sobre ella. Además, su inteligencia de amenazas global permite hacer una búsqueda constante de fallos y ataques e informar sobre ellos en el momento en que se detectan para una pronta y efectiva remediación de incidentes.

A diferencia de Cytomic EDR, esta solución avanzada protege a los sistemas cuando se crean los archivos, ofreciendo una seguridad 360º en cualquier momento dentro y fuera del perímetro tradicional, así como la navegación web y el envío y recepción de correos electrónicos.

Otros detalles técnicos a destacar son: IDS, firewall y control de dispositivos; filtrado de URL basado en categorías; protección del servidor de Exchange, antispam y filtrado de contenido; comportamiento en memoria anti-exploits; y detección conductual de IOA.

Ficha

Fabricante: Panda Security

Teléfono: 900 840 407

Web: www.cytomicmodel.com

Precio: A consultar

Qualys VMDR

Proporciona un ciclo de protección continuo desde un único panel de control, con flujos de trabajo de orquestación integrados y detección de vulnerabilidades en tiempo real.

Proporciona un ciclo de protección continuo desde un único panel de control, con flujos de trabajo de orquestación integrados y detección de vulnerabilidades en tiempo real.

Disponible desde el pasado mes de enero, Vulnerability Management, Detection and Response (VMDR) brinda al entorno empresarial un solo flujo de trabajo optimizado para escanear, investigar, priorizar y neutralizar ataques; un flujo de trabajo completo que identifica vulnerabilidades en todos los archivos en tiempo real y posibilita su gestión, ofreciendo a los equipos de TI una visibilidad completa y continúa de sus activos de TI globales. También prioriza la remediación mediante el aprendizaje automático y la conciencia de contexto, y posibilita la remediación mediante un click con rastreo completo para auditorías.

Sus características le permiten, en otro orden de cosas, agrupar las funciones de detección de activos, inventario y evaluación de vulnerabilidades, incluyendo igualmente controles de configuración, priorización, remediación y auditoría en una única app. Es fácil de desplegar a escala global, y los precios son por activo. De esta forma, la app es fácil de adquirir como una solución totalmente integrada, ahorrando en costes de implementación, administración y suscripción de software, con agentes de nube y escáneres virtuales ligeros y en tiempo real que son sencillos de implementar y de auto-actualizar.

Con Qualys VMDR, los usuarios pueden descubrir y categorizar automáticamente los activos conocidos y desconocidos, identificar continuamente los activos no administrados y crear flujos de trabajo automatizados para llevarlos a un estado administrado. Una vez recopilados los datos, los archivos pueden ser consultados junto a sus atributos para obtener una visibilidad profunda (esto incluye el hardware, la configuración del sistema, el software instalado, los servicios y las conexiones de red). De igual forma, permite detectar (también de manera automática) las vulnerabilidades y las configuraciones erróneas críticas según los puntos de referencia CIS, desglosados por activo, y emplea inteligencia de amenazas en tiempo real y modelos de aprendizaje automático para priorizar automáticamente las vulnerabilidades de mayor riesgo en los activos que resultan más críticos.

Después de priorizar las vulnerabilidades por riesgo, la propuesta de Qualys permite la remediación rápida y dirigida de estas vulnerabilidades en cualquier tamaño de entorno mediante la implementación del parche de sustitución más relevante. Además, los trabajos recurrentes automatizados y basados en políticas mantienen los sistemas actualizados, proporcionando de esta manera una gestión proactiva de parches para los parches de seguridad y no seguridad que reducen el número de vulnerabilidades que el equipo de operaciones tiene que perseguir como parte de un ciclo de remediación.

Ficha

Fabricante: Qualys

Contactos en España: Raúl Benito: rbenito@qualys.com. Sergio Pedroche spedroche@qualys.com.

Web: www.qualys.com

Precio: A consultar

Sophos Cloud Optix

Ofrece monitorización de la seguridad en la nube, así como análisis y automatización del cumplimiento de normativas a través de una interfaz fácil de usar.

Ofrece monitorización de la seguridad en la nube, así como análisis y automatización del cumplimiento de normativas a través de una interfaz fácil de usar.

La visibilidad continua de la infraestructura de la nube pública es vital para que las empresas garanticen el cumplimiento y sepan qué proteger. Sin embargo, los múltiples equipos de desarrollo dentro de una organización y un entorno de auto-escalado en constante cambio hacen que esto sea difícil para la seguridad de TI. Sophos está abordando los puntos débiles de seguridad en las nubes públicas gracias a Cloud Optix, que aprovecha la inteligencia artificial (IA) para destacar y mitigar la exposición a las amenazas en las infraestructuras de nube. En este sentido, su propuesta es una solución sin agentes que proporciona visibilidad inteligente en la nube, detección automática de la normativa de cumplimiento y respuesta a las amenazas en múltiples entornos de nube.

Con alertas inteligentes con IA que reducen los tiempos de respuesta y ayudan a remediar los riesgos de seguridad más rápido -gracias a la clasificación automatizada de alertas combinada con información contextual- las empresas pueden identificar de forma continuada el inventario de sus recursos en la nube (Amazon Simple Storage Service (S3), grupos de seguridad, clave de acceso de usuario, etc.), las configuraciones y los registros de grupos de seguridad. Asimismo, es posible identificar patrones anómalos de comportamiento de los usuarios para detectar ataques automatizados avanzados debidos al robo de claves de acceso de usuarios o empleados deshonestos; predecir cómo puede fluir el tráfico de red en función de la configuración de seguridad, evitando posibles brechas antes de que se inicien los ataques; y establecer defensas para prevenir, detectar y remediar cambios accidentales o maliciosos en la configuración de la red.

Las empresas pueden, por otro lado, supervisar de forma continua sus estándares de configuración, detectar desviaciones en los mismos e impedir cambios en las configuraciones críticas que podrían dejar a las organizaciones expuestas a vulnerabilidades de seguridad. La propuesta de Sophos escanea, asimismo, continuamente plantillas de infraestructura como código desplegadas desde soluciones como Terraform, GitHub o Bitbucket, e identifica errores en la configuración que puedan traducirse en el aprovisionamiento de infraestructuras vulnerables. La integración con herramientas de seguridad de terceros, como herramientas SIEM y DevOps para la CI/CD, se traduce en la simplificación de las operaciones de seguridad.

Indicar que la conexión a las cuentas en la nube en AWS, Azure o GCP es un proceso sencillo gracias a las instrucciones y scripts proporcionados que crean acceso de solo lectura a través de las API nativas de los servicios en la nube.

Ficha

Fabricante: Sophos

Teléfono: 91 375 67 56

Web: www.sophos.com/es

Precio: A consultar

Trend Micro Cloud One

Trend Micro Cloud One permite a los desarrolladores crear rápidamente aplicaciones utilizando los servicios cloud que desean, a la vez que gestionan el riesgo de su organización.

Trend Micro Cloud One permite a los desarrolladores crear rápidamente aplicaciones utilizando los servicios cloud que desean, a la vez que gestionan el riesgo de su organización.

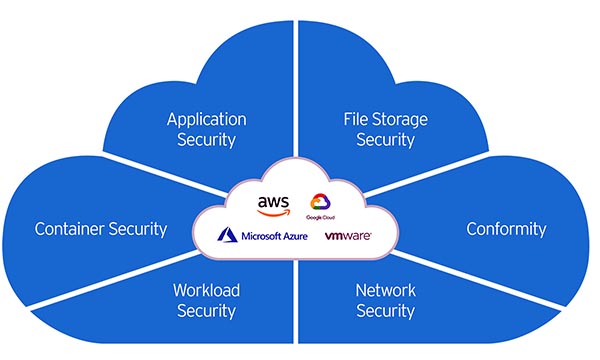

Trend Micro ha desarrollado esta plataforma de servicios de seguridad para creadores de nubes, ofreciendo con ella una amplia y profunda oferta de seguridad en la nube en una sola solución. Con soporte para todas las principales plataformas cloud, y soluciones que se integran directamente en los procesos y cadena de herramientas de DevOps, Cloud One se ha diseñado para proporcionar la flexibilidad que las empresas necesitan sin ralentizar su negocio o la entrega de aplicaciones.

Los beneficios que brinda se resumen en tres características clave. La primera es la automatización. En ese sentido, la seguridad como código permite que los equipos incorporen la seguridad en su canal de compilación para lanzar de forma continua y frecuente. Así, y gracias a la automatización integrada -que incluye el descubrimiento y el despliegue automatizados, plantillas de inicio rápido y el Centro de Automatización de Trend Micro, los usuarios pueden asegurar su entorno y acatar con los requisitos de cumplimiento rápidamente. Flexibilidad es la segunda. Flexibilidad, a elección del constructor y para los entornos de cloud híbridos, multi-cloud y multi-servicio, así como protección para cualquier tipo de entrega de aplicaciones con un amplio soporte de plataforma. La tercera característica está relacionada con la idea de ‘solución all-in-one’: Cloud One se muestra como una plataforma que tiene la amplitud, la profundidad y la innovación necesarias para satisfacer y gestionar las demandas de seguridad cloud de hoy y el futuro.

¿Cómo ayuda Cloud One a las compañías? No importa donde se encuentre una empresa. Desde la virtualización y la migración a la nube, hasta los DevOps, la seguridad de contenedores y sin servidor, el usuario obtiene una solución todo en una automatizada y flexible para sus prioridades de seguridad en la nube.

En concreto, Cloud One proporciona soluciones para migración cloud automatizando el descubrimiento y la protección de entornos en la nube virtuales, privados y públicos, a la vez que protege las capas de red; DevOps, proporcionando protección automática para su canalización de CI/CD y aplicaciones; contenedores, con seguridad nativa en la nube optimizada para brindar protección y escalar diversos entornos; plataformas sin servidor; y datacenters mediante la integración con la red de los entornos virtuales y físicos de una empresa. Cloud One proporciona, así, menos agentes y descubrimiento e implementación de seguridad automáticos. De igual forma, las herramientas de seguridad se fortalecen mediante un conjunto de capacidades que detectan, protegen y responden mejor ante vulnerabilidades, malware y cambios no autorizados en el sistema.

Fabricante: Trend Micro

Teléfono: 91 369 70 30

Web: www.trendmicro.es

Precio: A consultar