Las estadísticas demuestran que un gran número de los incidentes relacionados con la seguridad tienen su origen en las propias organizaciones. Por ejemplo, los ficheros de las bases de datos que contienen información sensible (números de cuenta, información de contacto, etc) es copiada en muchos casos por los propios empleados con el fin de poder disponer de ella en sus próximos trabajos. Además, los propios trabajadores pueden utilizar estos datos para uso personal a través de distintas vías, tales como archivos compartidos, iPods, USB, Flash, copiadoras de CD, impresoras, e-mail, web – blogs, webmail o sistemas de mensajería instantánea.

Las tradicionales medidas de seguridad, como cortafuegos, gestión de identidades, VPNs y otros sistemas de detección de intrusiones son insuficientes para prevenir las fugas de información realizadas por los empleados que tienen el acceso a información de seguridad y las posibles vías de revelar estos datos.

Los administradores de sistemas siempre han tenido acceso a los datos almacenados en la red y las empresas les han tenido que confiar la integridad de la información. Sin embargo, la nueva Ley Federal de Procedimiento Cívico (Federal Rules of Civic Procedure) que entró en vigor el pasado mes de diciembre de 2006 en los Estados Unidos aplica la exigencia de que las empresas han de implantar medidas para supervisar y registrar las acciones de los administradores.

Esta medida afecta incluso a compañías no estadounidenses que intercambian comunicaciones electrónicas con un partner estadounidense, puesto que pueden ser requeridas a demostrar que los documentos electrónicos son originales, auténticos y no manipulados en caso de litigios.

Esto significa que las empresas deben gestionar los datos en cada fase del Ciclo de Vida de la Información para poder saber en todo momento quién accedió, cómo y cuándo.

Cuando se trata de almacenamiento, las empresas son muy conscientes de los riesgos que suponen los ataques de hackers, empleados descontentos, errores humanos y la pérdida o robo de hardware o medios de backup. Teniendo en cuenta estas amenazas, no es posible que los sistemas de almacenamiento permanezcan como simples repositorios de datos.

Está surgiendo una nueva generación de sistemas de almacenamiento seguro que ayuda a cumplir la normativa que garantiza el buen gobierno corporativo. Su función implica salvaguardar las bases de datos de un mal uso interno y amenazas o ataques externos a aplicaciones web. Algunos de ellos son sistemas de almacenamiento seguro que gestionan los datos y mantienen su integridad de los datos, combinando seguridad e inteligencia en la red con procesos de duplicación y revisión.

Protección de la información

El almacenamiento seguro integra la gestión, custodia y protección de la información a lo largo de su ciclo de vida. Recientes sentencias en los tribunales han obligado a las empresas con casos en su contra a garantizar estas pruebas como parte de su defensa. Ante esta situación, seleccionar e implementar una solución de almacenamiento que sea totalmente segura ha llegado a ser una cuestión de la máxima prioridad.

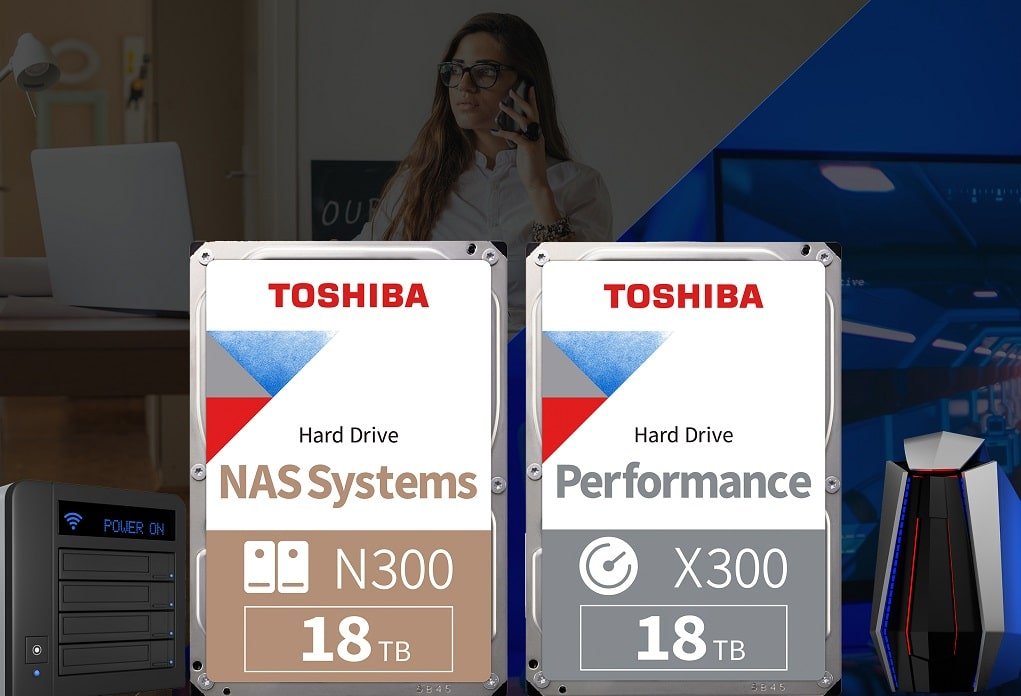

Los sistemas de almacenamiento seguro solo pueden cumplir los objetivos de la Dirección de una empresa, de los departamentos de Tecnologías de la Información y de Asuntos Legales, si combinan la encriptación segura con un software de gestión de almacenamiento, servidores agrupados y hardware protegido por RAID. Esta es la única manera de obtener los múltiples niveles de seguridad necesarios para minimizar los riesgos de infracciones a la seguridad de los datos en el punto de almacenamiento y garantizar buenas prácticas en la gestión de datos de forma continua. Los sistemas de almacenamiento seguro tienen tolerancia a fallos y pueden ser implementados fácilmente dentro de una infraestructura de almacenamiento SAN, NAS, o DAS, con prestaciones de capacidad y seguridad que luego son escalables para poder acoplarse al crecimiento en el futuro.

Un dispositivo de almacenamiento seguro garantiza que todas las copias de datos en el sistema están protegidas en caso de robo o pérdida. Cómo se gestionan las claves de encriptación es crucial en el proceso completo de protección de datos. Las claves de encriptación han de estar protegidas no solo contra ataques externos, sino también contra la manipulación involuntaria y contra el robo del hardware donde se guardan las claves. Los sistemas de almacenamiento seguro poseen una capa de autentificación robusta, que controla si a un usuario específico le está permitido tener acceso o no al contenido encriptado.

Política de datos

Resumiendo, en un clima corporativo donde las grandes organizaciones se encuentran gobernadas por normas de cumplimiento, leyes sobre la protección de datos y los derechos de propiedad intelectual, la pérdida de datos confidenciales no solo daña la reputación y la imagen corporativas, sino que las repercusiones económicas pueden alcanzar millones. Nos guste o no, este es el futuro que nos espera. Una inversión en sistemas de almacenamiento seguro es la única manera de garantizar que los datos confidenciales sobre la empresa nunca se verán comprometidos.