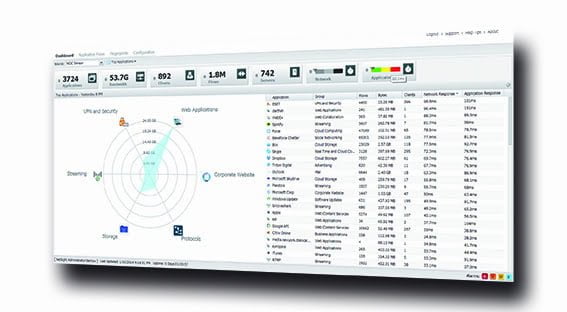

Purview es una solución basada en la tecnología ASIC de Extreme Networks que ayuda a las organizaciones de cuatro formas distintas: por un lado mejora la experiencia de uso de las aplicaciones; por otro lado permite conocer el uso que se hace de esas aplicaciones (user engagement) por parte de los usuarios; optimiza el rendimiento de las mismas y por último protege los sistemas de información frente a usos inadecuados o potencialmente peligrosos. Actualmente es muy difícil cuantificar el uso y utilización que hacen los usuarios de cada recurso de red. También es complicado mejorar la experiencia de uso de la tecnología para el usuario móvil o de redes sociales y al mismo tiempo garantizar la integridad de la red y de los recursos de TI críticos para la empresa. Purview ayuda a dar respuesta a estas demandas aprovechando la información contextualizada que viaja por la red sobre usuarios, dispositivos, aplicaciones y lugares de uso. Purview captura los datos de la red y luego los agrega, analiza, correla y finalmente los presenta, con lo que ofrece una visibilidad sin precedentes sobre el rendimiento y uso que se hace de los diferentes recursos de TI de la organización. Purview utiliza una tecnología muy avanzada para salvar la brecha existente entre la gestión de TI y la inteligencia de negocio. De este modo, Purview ayuda a las organizaciones a mejorar la experiencia de uso, al tiempo que satisface las crecientes necesidades de conectividad de los usuarios y mejora el rendimiento global de la red. Purview puede utilizarse tanto en redes basadas en switches de Extreme Networks como en redes de otros fabricantes Ethernet. Purview es capaz de analizar los datos de aplicaciones en toda la red, tanto en la parte de cable como en la parte inalámbrica, en el núcleo y el datacenter. Purview ofrece beneficios en tres áreas fundamentales: Analíticas de Negocio mediante la medición del grado de adopción, uso y capacidad de respuesta de cada aplicación; Gestión de TI, acelerando la resolución de problemas gracias a la medición del rendimiento de la red y de las aplicaciones y Seguridad de Red con la detección en el uso de aplicaciones no autorizadas o potencialmente peligrosas para garantizar el cumplimiento o conocer si en la organización hay ejemplos de “shadow IT”.

Sobre el autor

Nacho Saez

CEO y Director General de Publicaciones Informáticas MKM, editores de la Revista Byte TI