Los fabricantes de ciberseguridad desarrollan tecnologías cada vez más inteligentes, gracias a las cuales las empresas hacen frente a los ataques que reciben. Dentro de este contexto, han cobrado un protagonismo especial las soluciones basadas en el modelo de seguridad Zero Trust. En esta comparativa, mostramos 11 soluciones basadas en Zero Trust

Parte de una premisa y es que cualquier dispositivo conectado, con independencia de si está vinculado y verificado por parte de una red corporativa, debe considerarse como dispositivo ‘no confiable’. De ahí, que al hablar de Zero Trust se empleen expresiones del tipo ‘nunca confíes, siempre verifica’.

La siguiente comparativa de soluciones Zero Trust, incluye 11 propuestas. Barracuda CloudGen Access verifica de continuo que solo la persona correcta, con el dispositivo adecuado y los permisos apropiados accede a los datos, las aplicaciones o cualquier infraestructura de la empresa. Mientras, CrowdStrike Zero Trust ha sido especialmente diseñada para detener ataques contra la cadena de suministro, ransomware y ejecución de códigos maliciosos en tiempo real.

Luego está la Plataforma de Seguridad de las Identidades de CyberArk e IBM Security Verify que realiza exploraciones para detectar riesgos entre usuarios, titularidades y aplicaciones (analítica de identidad). También contamos con Ivanti y su solución Neurons for Zero Trust Access que seguriza el acceso entre usuarios, dispositivos, aplicaciones y redes en cualquier momento y lugar.

En el ecuador del artículo se encuentran Netskope Intelligent Security Service Edge (SSE) y Proofpoint Meta NaaS que se define como la primera red como servicio de confianza cero. Por su parte, Sophos participa con Zero Trust Network Access, que puede utilizarse de manera individual o integrarse con los endpoints de Sophos Intercept X y la solución Sophos Firewall, y Trend Micro con Zero Trust Secure Access que brinda una evaluación continua del riesgo.

Finalmente, están WatchGuard AuthPoint y WALLIX PAM4ALL. Si el primero asegura la VPN de acceso remoto y protege (entre otros) las identidades de los usuarios, el segundo protege, controla y administra los accesos de los usuarios al conjunto de sus activos para todas las sesiones y para todos sus endpoints desde cualquier lugar.

Comparativa de Soluciones Zero Trust

11 soluciones basadas en el modelo de seguridad Zero Trust

Índice de contenidos

Barracuda CloudGen Access

Es compatible con todas las aplicaciones, desde las heredadas hasta las SAML, pasando por dispositivos móviles y de escritorio, algo fundamental para el trabajo en remoto.

Es compatible con todas las aplicaciones, desde las heredadas hasta las SAML, pasando por dispositivos móviles y de escritorio, algo fundamental para el trabajo en remoto.

Gracias a Barracuda Cloud Gen Access, las organizaciones tienen a su disposición una solución Zero Trust Network Access (ZTNA) que permite acceder de manera segura a las aplicaciones y las cargas de trabajo desde cualquier ubicación y dispositivo. Así, y para garantizar esta seguridad, la citada solución verifica de continuo que solo la persona correcta, con el dispositivo adecuado y los permisos apropiados puede acceder a los datos, las aplicaciones o cualquier infraestructura de la empresa. A este respecto, se encuentra disponible para los siguientes sistemas operativos: Windows, macOS, Linux, iOS y Android.

Ahondando en sus puntos clave, incorpora un motor de políticas que ayuda a definir y a gestionar políticas de control de acceso globales tanto en entornos públicos como privados e híbridos. Además, las compañías pueden crear un sistema de registro claro y generar informes relacionados con el acceso al sistema en toda la organización. También gestionar, monitorizar y verificar el quién, el qué y el cuándo del acceso con privilegios en un solo producto. Para los equipos de DevOps, la solución de Barracuda proporciona autorización, así como el acceso a la gestión de las cargas de trabajo y el flujo de trabajo de entornos informáticos de varias nubes o híbridos.

Junto a la aplicación CloudGen Access en sí, se encuentra el proxy de CloudGen Access y la consola que tiene el mismo nombre. Este proxy, que también aplica la autenticación y la autorización, ofrece la implantación automatizada de un solo parámetro y se encuentra disponible, entre otros, para Barracuda CloudGen Firewall, Kubernetes (incluidos AKS y GKE), VMware y Microsoft Azure.

Por su parte, la consola de CloudGen Access es compatible con un amplio abanico de políticas tales como bloquear dispositivos con modificaciones no autorizadas y requerir el bloqueo de la pantalla, así como el firewall, el antivirus, las actualizaciones del sistema operativo, la re-autenticación, las actualizaciones de la aplicación CloudGen Access y el cifrado del disco.

Otras características de interés de la propuesta son: perímetro definido por software (SDP), priorización de los dispositivos móviles y del BYOD, motor de políticas globales basadas en RBAC Y ABAC (con controles basados en roles y atributos), protección contra el phishing y bloqueo de las amenazas a escala del dispositivo, seguridad de DNS (filtrado de DNS y DNS por TLS) e integraciones de inicio de sesión único (Azure, Okta, Google Suite, Ping Identity…).

Web: www.barracuda.com

CrowdStrike Zero Trust

Protege a las empresas de cualquier tamaño frente a los ataques más sofisticados gracias a una estructura de datos unificada que mitiga amenazas en tiempo real.

Protege a las empresas de cualquier tamaño frente a los ataques más sofisticados gracias a una estructura de datos unificada que mitiga amenazas en tiempo real.

Con un enfoque basado en la nube para mitigar las infracciones en tiempo real en cualquier dispositivo o carga de trabajo, CrowdStrike Security Cloud (incluido en esta) procesa miles de millones de eventos, lo que permite un control altamente preciso sobre los ataques. Además, las funciones de análisis y respuesta de amenazas en tiempo real escalables funcionan tanto en entornos cloud e híbridos, así como aplicaciones heredadas o propietarias.

Entrando en detalle, la solución Zero Trust de CrowdStrike cumple el estándar NIST 800-207 (certificación que acoge una serie de medidas y pautas en materia de seguridad cibernética) y maximiza la protección Zero Trust en repositorios de identidades de múltiples directorios (Microsoft AD, Azure AD) y endpoints con múltiples sistemas operativos. Ha sido especialmente diseñada para detener ataques contra la cadena de suministro, ransomware y ejecución de códigos maliciosos en tiempo real, y es posible desplegarla en fases con una arquitectura de agente ligera. Otra característica a indicar es que reduce la carga de los expertos que trabajan en los SOC gracias a su capacidad para llevar a cabo detecciones hiperprecisas. Mientras, los accesos condicionales adaptativos mejoran la experiencia del usuario.

Por otro lado, y al emplear correlaciones de ataques en la nube de alta precisión (junto a un análisis de riesgo de comportamiento y la aplicación de políticas de fácil implantación) se puede reducir el tiempo medio para detectar y responder ante cualquier amenaza. De igual forma, la solución Zero Trust de CrowdStrike elimina el análisis y la gestión manual de datos, reduce la sobrecarga de los profesionales y disminuye la necesidad de hardware, software y almacenamiento adicionales. No menos importante es el análisis de las identidades procedentes de varios directorios (AD local y Azure AD) para comprender el alcance y el impacto de las identidades, sus privilegios y el espacio de autenticación. O la visualización de aplicaciones sospechosas en la red; la identificación de aplicaciones desprotegidas/no administradas; y el control de todos los endpoints -junto a las identidades y las aplicaciones administradas y no administradas- que podrían afectar a las políticas de seguridad de las organizaciones.

Por último, añadir que aplica un acceso ‘condicional inteligente’ a los recursos y a las aplicaciones solo cuando se prevé riesgo. Gracias a esto, se reduce la superficie de ataque extendiendo la autenticación multifactor. La solución evalúa las políticas de seguridad de los endpoints para cumplir con el acceso condicional a estos recursos.

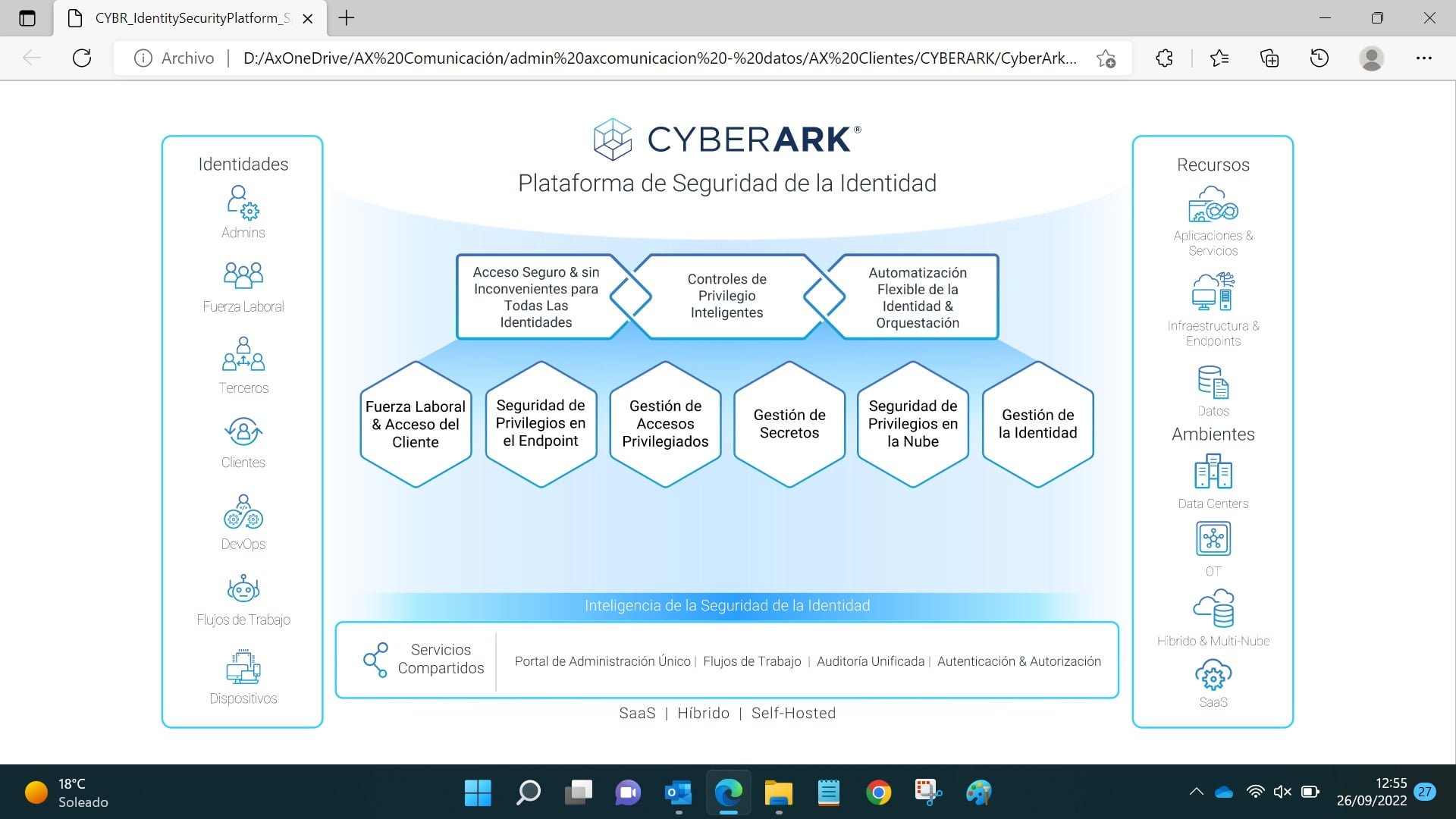

CyberArk, Plataforma de Seguridad de las Identidades

La seguridad de las identidades, centrada en los controles de privilegios inteligentes, ayuda al cliente a impulsar una mayor resiliencia cibernética basada en Zero Trust.

La seguridad de las identidades, centrada en los controles de privilegios inteligentes, ayuda al cliente a impulsar una mayor resiliencia cibernética basada en Zero Trust.

Para CyberArk, su plataforma para la Seguridad de las Identidades es la columna vertebral de Zero Trust. De ahí que el enfoque de la seguridad de las identidades -centrado en los controles de privilegios inteligentes- signifique, entre otros aspectos, que los clientes puedan impulsar una mayor resiliencia cibernética basada precisamente en esta estrategia o modelo de seguridad. Por tanto, la plataforma permite el acceso seguro de cualquier identidad, humana o máquina, a cualquier recurso o entorno desde cualquier lugar y con cualquier dispositivo.

En otro orden de cosas, la propuesta de CyberArk, basada en el comportamiento de la tecnología de inteligencia artificial y el análisis de riesgos, ofrece protección continua y acceso Just-In-Time para cualquier identidad, a medida que admite una plantilla distribuida, adopta la nube y las nuevas tecnologías de esta. Otra característica a tener en cuenta es que la Plataforma de Seguridad de las Identidades CyberArk se asienta en un conjunto de servicios compartidos, incluida la inteligencia de Seguridad de las Identidades.

En concreto, este nuevo servicio de Identity Security Intelligence proporciona detección y prevención continuas de amenazas de identidad mediante la detección automática del comportamiento anómalo del usuario y el uso indebido del acceso privilegiado, tanto para usuarios privilegiados como para el resto de empleados.

Mientras, los servicios compartidos adicionales incluyen un único portal de gestión, con una experiencia de usuario mejorada; la gestión de identidades, que proporciona autenticación y autorización unificadas; y la auditoría unificada, que recopila datos de auditoría de forma centralizada de las sesiones de usuario con privilegios. Cabe apuntar, por otro lado, el desarrollo de un marco independiente de los proveedores para evaluar la estrategia de cada negocio y, de este modo, definir una hoja de ruta que le permita cubrir y satisfacer sus necesidades.

También hay que destacar los controles básicos de privilegios en los endpoints (mediante Endpoint Privilege Manager), necesarios no solo para eliminar los derechos de administrador local, sino proteger las credenciales y defenderse del ransomware, entre otros beneficios. O ayudar a los equipos de seguridad en la nube a analizar, proteger y supervisar el acceso con privilegios tanto en entornos híbridos como multinube. Incluso hay espacio para los llamados servicios compartidos que ayudan a proporcionar una mayor eficacia operativa a través de un único portal de administración que incluye una auditoría unificada e información de seguridad de la identidad.

Web: www.cyberark.com/es

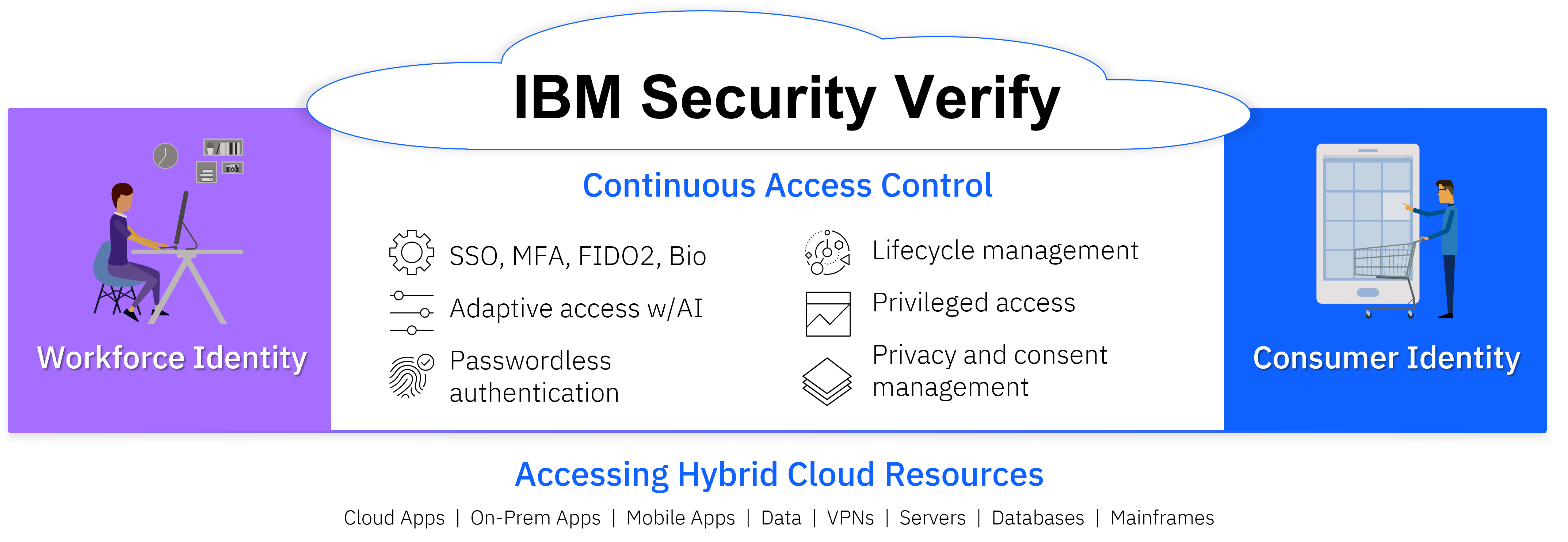

IBM Security Verify SaaS

Solución escalable que se adapta a las necesidades de cada negocio con independencia de su tamaño para ayudarle a modernizar la gestión de sus accesos e identidades.

Solución escalable que se adapta a las necesidades de cada negocio con independencia de su tamaño para ayudarle a modernizar la gestión de sus accesos e identidades.

IBM Security Verify es una solución de identidad como servicio (IDaaS) que presenta funciones completas de IAM (Identity and Access Management, gestión de identidad y acceso) en cloud, desde la autenticación basada en el riesgo hasta la gestión de consentimientos automatizada.

Dentro de este marco, brinda un inicio de sesión único y permite centralizar el control de acceso para aplicaciones en local y cloud, habilitando un acceso seguro a todas las aplicaciones a partir de un único conjunto de credenciales. Además, el producto de IBM protege de forma proactiva a los usuarios y los activos con autenticación basada en riesgos. En este caso, evalúa de manera continua el riesgo de los empleados aplicando inteligencia artificial para obtener una mayor precisión: así, la combinación de estas capacidades de inteligencia artificial con el motor de gestión de políticas de acceso permite tomar decisiones basadas en el nivel de confianza. En el caso de los accesos de alto riesgo esto se traduce en proporcionar retos de autenticación multifactor. Incluso es posible facilitar los accesos de bajo riesgo, con la eliminación, incluso, del uso de contraseñas en determinados casos.

Además, IBM Security Verify realiza exploraciones para detectar riesgos entre usuarios, titularidades y aplicaciones (analítica de identidad). También proporciona un motor de decisiones centralizado para ayudar a automatizar las reglas de determinación de consentimiento en torno a la utilización de datos, sin necesidad de reinventar los procedimientos para cada aplicación; permite generar plantillas con requisitos granulares para abordar las leyes de privacidad; y puede controlar cómo deben recopilarse los datos, cómo se pueden utilizar y bajo qué condiciones se requiere el consentimiento.

Todas estas funcionalidades pueden ser incorporadas en las aplicaciones sin necesidad de que los desarrolladores sean expertos en la materia, ya que la solución de IBM sugiere APIs y código de ejemplo.

Finalmente, añadir que el propósito también es mejorar la experiencia digital de empleados y clientes gracias al uso de capacidades como es el acceso adaptativo. Así, por ejemplo, en el caso de uso de gestión de identidades y accesos para consumidores (CIAM), se facilitan experiencias personalizadas y bajo demanda para los clientes, permitiendo -entre otros- ofrecer a los usuarios autoservicio en sus perfiles para modificar de forma instantánea atributos, preferencias y consentimiento, y añadir nuevas aplicaciones a lo largo del tiempo, establecer políticas de prevención de fraude e integrar sistemas en toda la organización.

Web: www.ibm.es

Ivanti Neurons for Zero Trust Access

Para reforzar la seguridad en el teletrabajo, la solución de Ivanti seguriza el acceso entre usuarios, dispositivos, aplicaciones y redes en cualquier momento y lugar.

Para reforzar la seguridad en el teletrabajo, la solución de Ivanti seguriza el acceso entre usuarios, dispositivos, aplicaciones y redes en cualquier momento y lugar.

El propósito de Ivanti es segurizar el lugar de trabajo en cualquier parte, y ayudar a que las organizaciones mejoren su ciberseguridad a través de una solución de acceso directo a la aplicación que resulte flexible y de confianza cero.

Para alcanzar este objetivo, la proveedora ha desarrollado Neurons for Zero Trust Access, una solución que puede utilizarse de forma independiente o junto con redes privadas virtuales o cualquier otro tipo de redes. Además, emplea la red para crear una conexión segura desde el dispositivo a la aplicación. Este planteamiento le permite eliminar el ancho de banda y los gastos de datos a través de las pasarelas, a la vez que verifica de manera constante al usuario, su dispositivo y aplicaciones mediante restricciones granulares.

La propuesta provee de una autenticación continua de usuarios y dispositivos, así como un acceso protegido y siempre activo a las aplicaciones corporativas, tanto en instalaciones como centros de datos, y nubes públicas y privadas. Es posible, por otro lado, analizar la información disponible y conocer, por ejemplo, desde donde inicia sesión un trabajador, qué dispositivos utiliza normalmente y desde cuales suele acceder para tomar acciones de manera proactiva y mitigar los riesgos de seguridad.

Aunque puede soportar hasta cinco dispositivos por usuario, es posible agregar un número flexible de puertas de enlace para garantizar la mejor seguridad óptima posible. La implementación de estas puertas es flexible y puede realizarse tanto en la nube como en las instalaciones de la empresa: en este caso, un controlador verifica las políticas de acceso en el dispositivo y la puerta de enlace, creando un túnel MTLS seguro.

En último lugar, añadir que la fusión de Ivanti con Lookout (dedicada a la seguridad de extremo a extremo) ha servido para ampliar Neurons for Zero Trust Access con las tecnologías Lookout Cloud Access Security Broker y Lookout Secure Web Gateway para brindar una total prevención frente a amenazas y segurización de los datos, tanto en instalaciones físicas como en la nube, así como dentro y fuera de la red. Implementadas conjuntamente, estas tres tecnologías supondrán una modernización importante de las infraestructuras tecnológicas corporativas, pues permitirán una adopción segura de la nube y la detección y mitigación de amenazas. De igual modo, van a proporcionar un entorno de trabajo seguro y productivo, elemento imprescindible para la fuerza de trabajo híbrida y para acceder al trabajo desde cualquier parte.

Web: www.ivanti.com/es

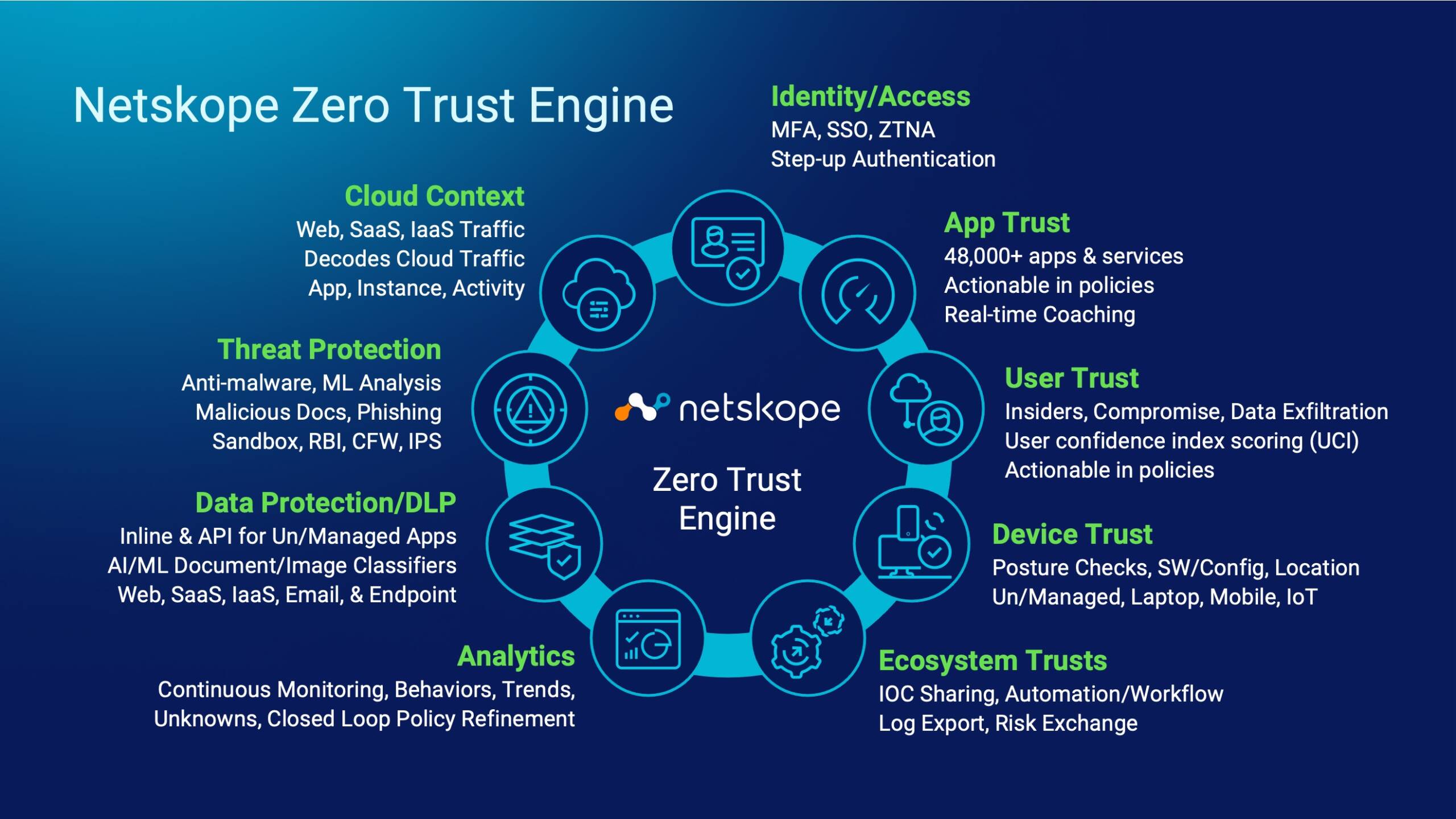

Netskope Intelligent Security Service Edge (SSE)

El fabricante completa el recorrido de la confianza cero a través de las cuatro etapas de transformación (red, seguridad, aplicaciones y datos) con su plataforma SSE. Su centro neurálgico es el motor de confianza cero (Zero Trust) que analiza las transacciones del negocio con un acceso adaptable basado en la identidad, el contexto de la nube, la confianza de las aplicaciones y los usuarios, así como el perfil de los dispositivos, la protección contra amenazas y datos, y los análisis. Así, puede garantizar que todas las soluciones se basan en este motor central con una consola, un agente y un modelo de políticas para perfeccionar su postura de seguridad con un análisis detallado en un bucle cerrado.

El fabricante completa el recorrido de la confianza cero a través de las cuatro etapas de transformación (red, seguridad, aplicaciones y datos) con su plataforma SSE. Su centro neurálgico es el motor de confianza cero (Zero Trust) que analiza las transacciones del negocio con un acceso adaptable basado en la identidad, el contexto de la nube, la confianza de las aplicaciones y los usuarios, así como el perfil de los dispositivos, la protección contra amenazas y datos, y los análisis. Así, puede garantizar que todas las soluciones se basan en este motor central con una consola, un agente y un modelo de políticas para perfeccionar su postura de seguridad con un análisis detallado en un bucle cerrado.

En concreto, Intelligent SSE engloba un conjunto unificado de capacidades para el lado de la «seguridad» de SASE (el servidor perimetral de acceso seguro) que incluye el agente de seguridad de acceso a la nube (CASB); la gateway de seguridad web (SWG); el acceso a la red basado en confianza cero (ZTNA) y a través de su solución Network Private Access (NPA); el firewall como servicio (FWaaS); la prevención de pérdida/fuga de datos (DLP); y el aislamiento remoto del navegador (RBI). Todo ello sobre la red NewEdge- con capacidad para analizar transacciones de negocio llamadas API JSON- y el motor de confianza cero al que antes se ha hecho referencia.

En concreto, este motor es una combinación de tecnologías que ayudan a comprender mejor el contexto de la nube. Esto une la historia contextual del tráfico, basada en la aplicación particular, y la instancia (personal/gestionada por la empresa) o la actividad que se realiza, sugiriendo un amplio conjunto de telemetría (se usa para definir la confianza para un uso determinado) que incluye la gestión de identidades (por ejemplo, la autenticación multifactor y el inicio de sesión único para verificar que el usuario es quien dice ser) y confianza de aplicaciones: a partir de un repositorio de más de 50.000 aplicaciones, se calcula una puntuación de índice de confianza en la nube y el motor de confianza cero puede utilizar estas puntuaciones para tomar decisiones dinámicas de confianza cero.

Mientras, y de forma similar a la confianza en la aplicación, entender las características de los comportamientos observados de los usuarios para calcular un índice de confianza del usuario sirve para tomar decisiones de confianza más informadas, por ejemplo, al tratar de determinar si un usuario es simplemente inexperto con respecto a las políticas de seguridad corporativas o si en realidad es una amenaza interna maliciosa.

Web: www.netskope.com/es

Proofpoint Meta NaaS

Se define como la primera red como servicio de confianza cero y tiene repartidos por todo el mundo diferentes puntos de presencia o POPs.

Se define como la primera red como servicio de confianza cero y tiene repartidos por todo el mundo diferentes puntos de presencia o POPs.

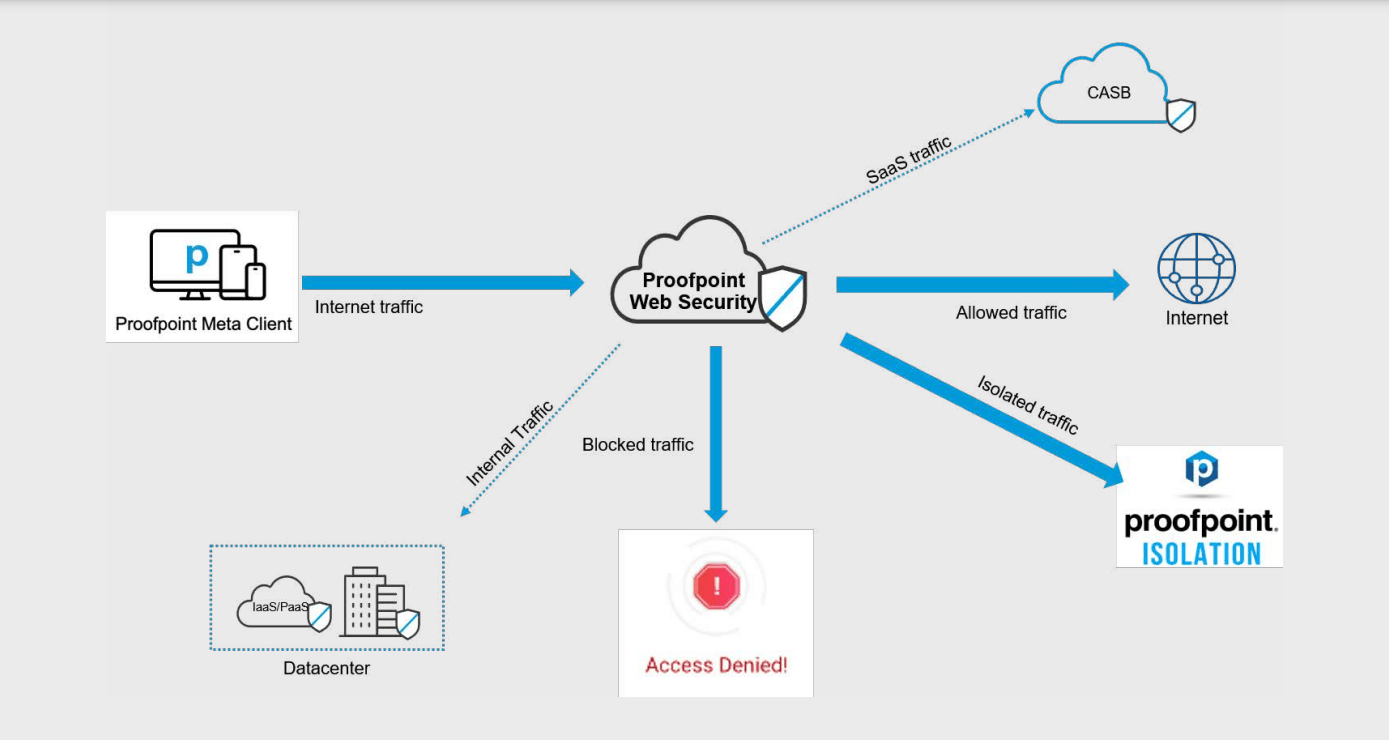

La empresa de ciberseguridad y cumplimiento normativo Proofpoint participa en esta comparativa de la mano de Meta NaaS (Network-as-a-Service), una red como servicio de confianza cero que gestiona las redes por software y que es capaz de conectar con seguridad los usuarios a los centros de datos, nubes públicas y privadas, aplicaciones SaaS y oficinas.

Meta NaaS se caracteriza por tener una tupida red de puntos de presencia (conocidos como POP) en el mundo entero. A este respecto, los usuarios disponen de dos maneras para conectarse a un POP. Una es una conexión basada en VPN siempre activada, que es la que se recomienda para dispositivos gestionados por la corporación. El otro medio es el acceso remoto basado en navegador, más adecuado para dispositivos personales o que no pertenezcan a empleados, tales como contratistas, socios y consultores.

Todo el tráfico de los usuarios ─WAN, LAN e Internet─ fluye a través de esta red, desde donde se protege y se audita. Mientras, y desde una perspectiva tecnológica, esta red es como un gigantesco rúter distribuido basado en identidad que Proofpoint Meta está implementando en la nube. Dado que todo el tráfico fluye a través de esta red, las empresas pueden adoptar un enfoque holístico hacia la seguridad, que abarca el acceso tanto a los datos como a aplicaciones corporativas, además del acceso a Internet, lo que resulta esencial para garantizar que un dispositivo no resulte vulnerado cuando se desconecta de la red empresarial.

Al contar con una arquitectura de confianza cero, cada usuario ‘está sometido’ a un perímetro definido por software y posee una identidad única y fija, sin importar desde dónde se conecten a esta red. Por su parte, el marco de seguridad SDP permite establecer conexiones individualizadas que se crean dinámicamente bajo demanda entre el usuario y los recursos específicos que necesita para acceder. Todos los demás elementos del NaaS son invisibles para el trabajador y el acceso no es posible a menos que se otorgue explícitamente.

El proceso también garantiza que todos los puntos finales que pretendan unirse a la red se autentican y autorizan antes de obtener acceso a cualquier recurso en la red, además de en todo el resto de la sesión. Esto se aplica no solamente el principio del menor privilegio a la red, sino que también reduce la superficie de ataque ocultando los recursos de red ante usuarios no autorizados o no autenticados.

Sophos Zero Trust Network Access (ZTNA)

Puede utilizarse de manera individual o integrarse con los endpoints de Sophos Intercept X y la solución Sophos Firewall, según las necesidades de cada organización. La propuesta de Sophos ha sido diseñada para hacer frente a los desafíos (pero limitaciones también) que presentan las redes privadas virtuales (VPN) de acceso remoto, pudiendo funcionar como producto independiente o como solución totalmente integrada de seguridad sincronizada con Sophos Firewall e Intercept X, este último enfocado al endpoint. Esto posibilita una protección de extremo a extremo frente a filtraciones y amenazas como el ransomware, así como una seguridad sincronizada al compartir información para aislar automáticamente los sistemas comprometidos e impedir que las amenazas se propaguen o roben datos.

Puede utilizarse de manera individual o integrarse con los endpoints de Sophos Intercept X y la solución Sophos Firewall, según las necesidades de cada organización. La propuesta de Sophos ha sido diseñada para hacer frente a los desafíos (pero limitaciones también) que presentan las redes privadas virtuales (VPN) de acceso remoto, pudiendo funcionar como producto independiente o como solución totalmente integrada de seguridad sincronizada con Sophos Firewall e Intercept X, este último enfocado al endpoint. Esto posibilita una protección de extremo a extremo frente a filtraciones y amenazas como el ransomware, así como una seguridad sincronizada al compartir información para aislar automáticamente los sistemas comprometidos e impedir que las amenazas se propaguen o roben datos.

Al estar basada en los principios de Zero Trust -no confiar en nada y verificarlo todo- tanto los usuarios como los dispositivos individuales se convierten en su propio perímetro microsegmentado, con lo que se validan y verifican constantemente. Esta filosofía facilita, además, un acceso seguro a las aplicaciones, tanto si están alojadas de forma local como en un centro de datos o en una infraestructura en la nube pública. También ofrece la posibilidad de obtener visibilidad en tiempo real de la actividad de las aplicaciones para conocer su estado, posición de seguridad y uso.

Sophos ZTNA se distribuye y gestiona en la nube y se integra en Sophos Central, la plataforma de generación de informes y gestión de ciberseguridad en la nube: desde ella no solo se gestiona ZTNA, sino también firewalls, endpoints, protección de servidores, dispositivos móviles… iniciando sesión y administrando la seguridad TI desde cualquier lugar. Asimismo, la consola de gestión de Sophos Central permite que las empresas obtengan información detallada sobre todos sus productos de seguridad TI y tengan acceso a tareas de supervisión, registro, auditorías del estado, acceso y uso de aplicaciones.

Y en lo que a identidades se refiere, la solución verifica de continuo la identidad del usuario siendo además compatible con las soluciones IDP más populares como Microsoft Azure y Okta. De la misma forma, las organizaciones pueden emplear su solución preferida de autenticación multifactor (MFA) que se integra con estos proveedores de identidad para protegerse contra el robo de credenciales o los dispositivos comprometidos.

Comentar que Sophos ZTNA dispone también de un portal del usuario para que estos accedan a las aplicaciones que han sido guardadas como marcador. Además de ayudar a luchar contra el ransomware, es una herramienta de especial valor en otros escenarios de acuerdo a sus características. Estos escenarios incluyen el teletrabajo, la microsegmentación de aplicaciones, y la rápida incorporación de aplicaciones y nuevos usuarios.

Web: www.sophos.com/es

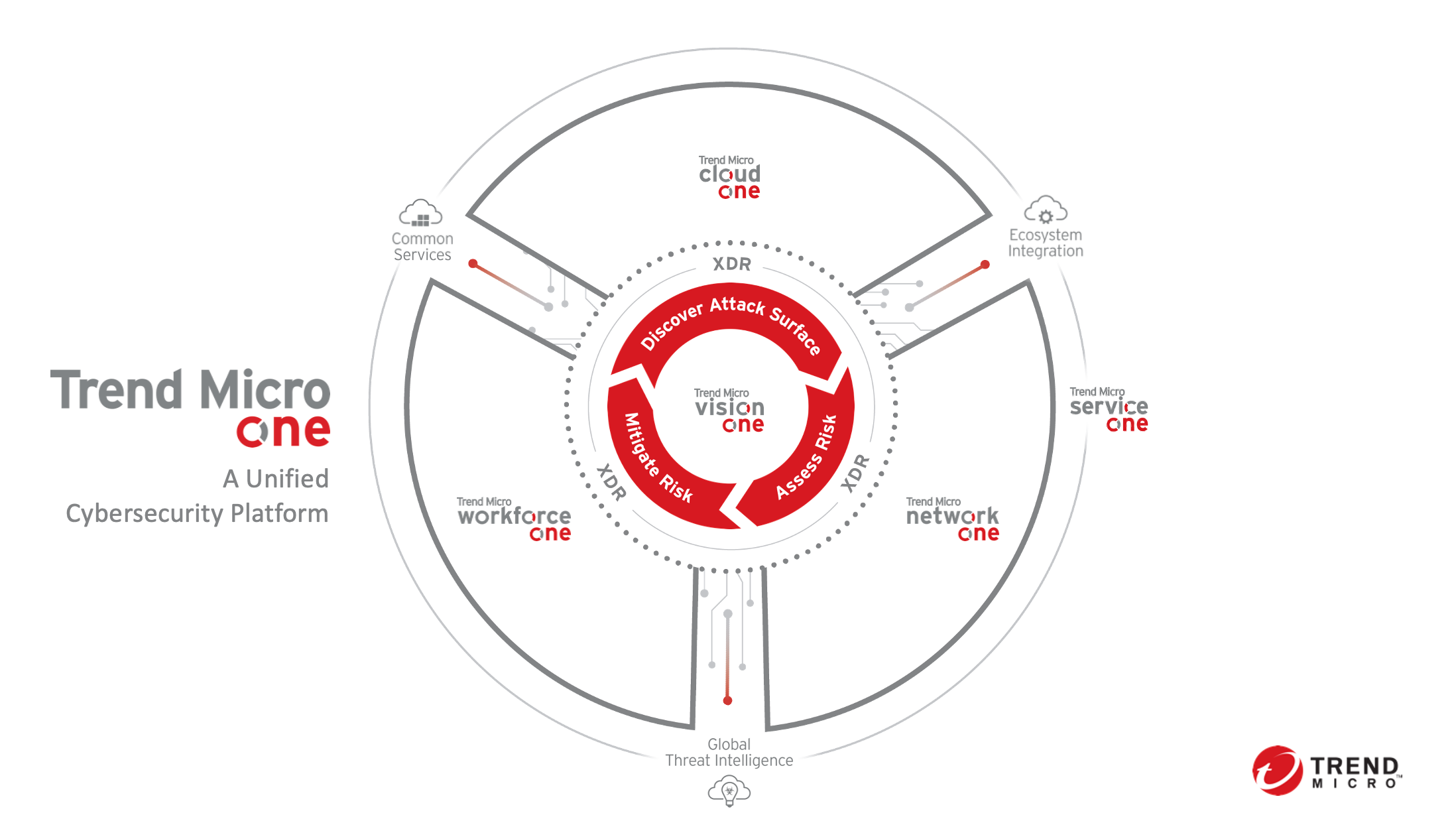

Trend Micro Zero Trust Secure Access

Ofrece una evaluación continua del riesgo y proporciona a las empresas un acceso rápido -además de protegido- a aplicaciones en la nube, entre otros beneficios. Se trata de una solución que redefine la confianza y protege la transformación digital con evaluaciones continuas del riesgo. Para ello, brinda una serie de aspectos clave: un análisis del cumplimiento de la postura de seguridad de los usuarios y sus activos (endpoints); un control de acceso a servicios públicos y privados; un control de acceso a servicios cloud; y securización del acceso a servicios web y cloud mediante políticas de seguridad antimalware que combinan distintas técnicas.

Ofrece una evaluación continua del riesgo y proporciona a las empresas un acceso rápido -además de protegido- a aplicaciones en la nube, entre otros beneficios. Se trata de una solución que redefine la confianza y protege la transformación digital con evaluaciones continuas del riesgo. Para ello, brinda una serie de aspectos clave: un análisis del cumplimiento de la postura de seguridad de los usuarios y sus activos (endpoints); un control de acceso a servicios públicos y privados; un control de acceso a servicios cloud; y securización del acceso a servicios web y cloud mediante políticas de seguridad antimalware que combinan distintas técnicas.

Así, y gracias a este planteamiento, Trend Micro Zero Trust Secure Access puede proporcionar una puerta de entrada a aplicaciones y recursos específicos, restringiendo el acceso a todo lo que se encuentra dentro de la red que no se está empleando. Por ejemplo, en el supuesto de que en una empresa se roben credenciales de usuario válidas, es posible contener el nivel de acceso que concederán a la organización, reduciendo el área de ‘explosión’ de cualquier ataque.

Para proteger el acceso a Internet, la solución aplica una serie de medidas como la protección con y sin agente para la navegación web segura y el acceso a aplicaciones no autorizadas; esta protección se extiende asimismo tanto a los dispositivos corporativos como a los de tipo BYOD (Bring Your Own Device). ¿Qué sucede con las aplicaciones que migran a nubes públicas? Se ofrece una protección continua que incluye una evaluación constante del riesgo; una protección con y sin agente para aplicaciones de software como servicio autorizadas; o comprobaciones referidas a las infracciones de las políticas y los riesgos de seguridad, entre otras medidas. Además, se propone una interfaz que se gestiona de forma sencilla, la cual se encuentra dentro de Trend Micro Vision One, la plataforma de la firma que además de detectar, investiga, prioriza y permite responder de forma rápida a las amenazas.

En lo que respecta al acceso remoto, Trend Micro aplica un acceso con agente y sin agente que incluye opciones de control detalladas para facilitar el acceso del usuario final a las aplicaciones y recursos corporativo, y reduce el área de explosión si hay una amenaza al limitar el acceso solo a partes específicas de la red. Igualmente, proporciona una evaluación continua de los riesgos gracias a la solución Trend Micro Vision One Risk Insights, y controla las conexiones a las aplicaciones y los recursos con una evaluación continua de los riesgos, permitiendo y revocando dinámicamente el acceso a medida que cambian los perfiles de riesgo.

Web: www.trendmicro.es

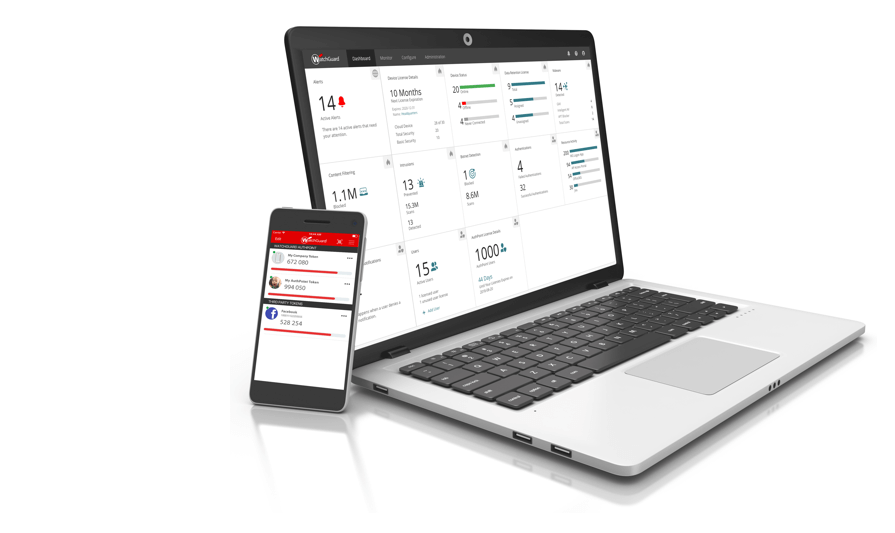

WatchGuard AuthPoint

Permite asegurar la VPN de acceso remoto y proteger las identidades de los usuarios, así como los inicios de sesión y las aplicaciones de nube. Con AuthPoint, las empresas no solo protegen las identidades de los usuarios, sino que eliminan el riesgo de las brechas de datos relacionadas con las credenciales. Dentro de este escenario, la solución se caracteriza por ofrecer autenticación multifactor (MFA), y por implementarse y administrarse desde la nube. En concreto, se ejecuta en la plataforma WatchGuard Cloud, por lo que no hay necesidad de instalar software, programar actualizaciones ni administrar revisiones. Además, adapta cómodamente la vista de una cuenta global única o de muchas cuentas independientes, de modo que las empresas distribuidas y los proveedores de servicios administrados pueden visualizar únicamente los datos relevantes para el rol de una persona. WatchGuard Cloud garantiza, asimismo, a las organizaciones una serie de ventajas como el acceso basado en roles de auditoría, la administración sólida de políticas basadas en riesgos, y con conjunto de registros e informes.

Permite asegurar la VPN de acceso remoto y proteger las identidades de los usuarios, así como los inicios de sesión y las aplicaciones de nube. Con AuthPoint, las empresas no solo protegen las identidades de los usuarios, sino que eliminan el riesgo de las brechas de datos relacionadas con las credenciales. Dentro de este escenario, la solución se caracteriza por ofrecer autenticación multifactor (MFA), y por implementarse y administrarse desde la nube. En concreto, se ejecuta en la plataforma WatchGuard Cloud, por lo que no hay necesidad de instalar software, programar actualizaciones ni administrar revisiones. Además, adapta cómodamente la vista de una cuenta global única o de muchas cuentas independientes, de modo que las empresas distribuidas y los proveedores de servicios administrados pueden visualizar únicamente los datos relevantes para el rol de una persona. WatchGuard Cloud garantiza, asimismo, a las organizaciones una serie de ventajas como el acceso basado en roles de auditoría, la administración sólida de políticas basadas en riesgos, y con conjunto de registros e informes.

Con un inicio de sesión único (SSO), AuthPoint cuenta con el protocolo estándar de lenguaje de marcado para confirmaciones de seguridad (SAML), lo que permite que los usuarios se registren una vez y accedan a una gran variedad de aplicaciones y servicios. Además, y como característica complementaria, este inicio de sesión permite la autenticación online y sin conexión para dispositivos Windows y Mac mediante la aplicación AuthPoint o un token de hardware.

Incluso es posible esta autenticación sin conexión a través de códigos QR que lee la cámara del teléfono móvil a través de una aplicación disponible gratuitamente en 13 idiomas tanto para dispositivos Android como iOS. Junto a esta autenticación basada en un código QR único y cifrado, existen dos modelos de autenticación más. El primero se conoce con el nombre de autenticación por push: se trata de una autenticación segura con aprobación en un solo paso/toque. En este caso, es posible ver quién intenta autenticarse y dónde, pudiendo bloquear el acceso no autorizado a los recursos. El segundo modelo es la contraseña de un solo uso basada en tiempo (OTP), donde el usuario recibe su contraseña dinámica de un solo uso basada en tiempo según se muestra para introducirla durante el inicio de sesión.

En otro orden de cosas, el ecosistema de AuthPoint permite añadir MFA a los recursos de la nube, bases de datos y aplicaciones; proporcionar más de 130 guías de integración de terceros, incluidas soluciones de administración de relaciones con el cliente y de videoconferencias; y garantizar la integración directa de Firebox con AuthPoint para una configuración rápida de VPN.

Wallix PAM4ALL

Protege, controla y administra los accesos de los usuarios al conjunto de sus activos para todas las sesiones y para todos sus endpoints desde cualquier lugar. PAM4ALL es una solución unificada que agrupa todas las tecnologías de WALLIX, yendo más allá de la seguridad de cuentas privilegiadas al proteger, según el principio del menor privilegio, a todos los usuarios y puestos de trabajo de riesgo de una organización. Gracias a este planteamiento, puede garantizar una gestión granular de los accesos remotos y proporcionar accesos únicamente para determinados usos y duraciones específicas, reduciendo de manera considerable la superficie de ataque sin que ello afecte a la productividad y respetando las directivas reglamentarias.

Protege, controla y administra los accesos de los usuarios al conjunto de sus activos para todas las sesiones y para todos sus endpoints desde cualquier lugar. PAM4ALL es una solución unificada que agrupa todas las tecnologías de WALLIX, yendo más allá de la seguridad de cuentas privilegiadas al proteger, según el principio del menor privilegio, a todos los usuarios y puestos de trabajo de riesgo de una organización. Gracias a este planteamiento, puede garantizar una gestión granular de los accesos remotos y proporcionar accesos únicamente para determinados usos y duraciones específicas, reduciendo de manera considerable la superficie de ataque sin que ello afecte a la productividad y respetando las directivas reglamentarias.

Como plataforma de gestión de acceso privilegiado (PAM), puede desplegarse tanto en una infraestructura local como en una nube privada o pública. A este respecto, sus funciones y características incluyen el establecimiento de reglas de autorización para supervisar el acceso a los sistemas críticos: la atribución de privilegios ‘Just-In-Time’ a usuarios autorizados; la supervisión de sesiones en tiempo real gracias a la función ‘Compartir Sesiones’; la extracción de metadatos a partir de las sesiones para su posterior análisis; o la activación de alarmas tras la detección de actividad maligna.

En lo que respecta al acceso externo, WALLIX PAM4ALL permite el acceso privilegiado seguro de fuentes externas como trabajadores a distancia o proveedores. Brinda, para ello, pasarelas HTTPS seguras, accesos remotos temporales y la posibilidad de auditar la actividad de los usuarios y guardar las grabaciones de las sesiones. También supervisar y auditar el acceso externo desde una única consola. Otra característica a tener en cuenta en este apartado es que se garantiza la integración nativa con el navegador web del cliente.

¿Cómo enfoca la propuesta de WALLIX la gestión del menor privilegio? Por ejemplo, a través de la rotación de contraseñas, e informando y avisando en el caso de que se produzca un intento de cambio de contraseña. Al estar completamente integrado en Microsoft Active Directory, significa que PAM4ALL no necesita infraestructura adicional (servidores de bases de datos). Un agente ligero descargará la configuración correspondiente almacenada en la caché local y aplicada incluso sin conexión a la red.

Dentro de la estrategia Zero Trust, la solución con la que WALLIX participa en este artículo refuerza, en otro orden de cosas, el control de los accesos privilegiados gracias a la autenticación multifactor que incrementa la seguridad de esta autenticación. Esto permite eliminar los riesgos al uso asociado de contraseñas y solicitar a los ‘usuarios privilegiados’ diferentes formas de identificación.

Web: www.wallix.com/es