El malware de moda tiene un nombre: Pegasus. Afecta a las altas instituciones de los Estados y a empresas y usuarios particulares. Desarrollado por la compañía israelí NSO Group, se trata de uno de los virus más complejo y sofisticado del mundo que cuenta con múltiples capacidades de control remoto y está específicamente diseñado para tareas de ciberespionaje.

Nos encontramos ante un tipo de software espía que aprovecha y explota multitud de vulnerabilidades y exploits del tipo “Zero-day”. Además, tiene como característica que afecta a los sistemas operativos de la totalidad de terminales móviles: iOS, Android, BlackBerry e incluso Symbian y se conocen al menos siete versiones diferentes del malware.

El funcionamiento de Pegasus se desarrolla en diferentes fases:

Paso 1: Infectar

Paso 2: Escalar privilegios

Paso 3: Descubrir

Paso 4: Acceder a credenciales

Paso 5: Tomar control del dispositivo

Paso 6: Escuchar, robar

Paso 7: Envío de la información robada

Pegasus es un tipo de software espía que aprovecha y explota multitud de vulnerabilidades y exploits del tipo “Zero-day”

Desde que saltó a las primeras páginas de todos los medios de comunicación nacionales, se ha dado a entender que no existen herramientas para combatir a Pegasus, dado que una de sus características es que no necesita que el usuario realice ninguna acción para que el malware se instale en el terminal. Sin embargo, desde el Centro Criptológico Nacional señalan cuáles son las soluciones que, en estos momentos, impedirían que Pegasus se ejecute.

Uno de ellos es la solución Mobileiron Core de Ivanti que proporciona una administración Unificada de Puntos de Conexión (UEM) lo que permite que los usuarios de una organización puedan disfrutar de un acceso fluido a aplicaciones y datos corporativos a través de dispositivos móviles, tabletas y equipos, a la vez que mantiene un total control de su privacidad. Permite además optimizar al máximo y de forma segura el potencial de los dispositivos, las aplicaciones y la movilidad en general, posibilitando así la transformación digital y la innovación corporativa.

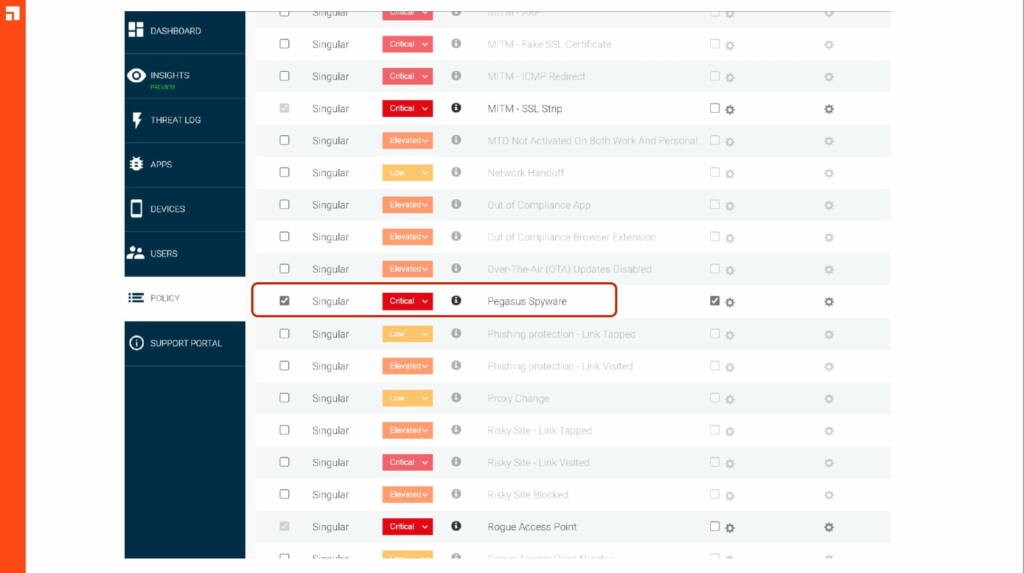

Otra de las soluciones, también de Ivanti, es MobileIron Threat Defense que, según el Centro Criptológico Nacional, permite supervisar, administrar y securizar los dispositivos móviles frente a ciberataques en dispositivos, redes y aplicaciones. Detecta las amenazas, tanto conocidas, como zero-day, incluso sin conectividad en red. Los cuatro pilares que definen esta funcionalidad de seguridad son la detección proactiva de amenazas y ataques, la corrección puntual, una mayor visibilidad de los dispositivos y de la red y una fácil administración.