Actualización: transcurrida una semana desde la aparición de este nuevo ataque cibernético, se ha confirmado que el virus no era Petya, sino una variante de WannaCry ocurrido hace unos meses y que afectó a muchas de las grandes multinacionales españolas. El virus ha pasado a denominarse NotPetya a pesar de que en un primer momento, tal y como relataron diferentes empresas de seguridad los primeros datos apuntaban en esta línea.

La primera referencia a Petya, se basa en un ataque que se transmitía por e-mail y que, si el usuario pinchaba en el enlace, derivaba a un falso currículum alojado en Dropbox tal y como refierió Trend Micro. La nueva variante, el ahora denominado como NotPetya, no estaba insertado en Drpbox ni en ningún servicio de almacenamiento en la nube. Tal y como ha confirmado fuentes de Dropbox a esta publicación, desde su compañía «no han tenido noticias de que en esta ocasión el virus se alojase en sus servidores».

En 2016, Petya fue cuando hizo su primera aparición. Se trataba, según Trend Micro de un virus que simulaba ser un currículum y que se enviaba por e-mail y que se alojaba en Dropbox. Éste parece ser el causante de la nueva oleada de ataques que está afectando a empresas de medio mundo. Tal y como en ese momento confirmó la empresa de seguridad Trend Micro, Petya recurría a provocar la pantalla azul de la muerte (BSoD) y a incluir sus notas de petición de rescate al iniciarse el sistema, incluso antes de que se cargara el sistema operativo.

Petya se distribuye por correo electrónico y aparenta ser un curriculum alojado en DropBox

Según esta multinacional de la ciberseguridad, este malware no sólo tiene la posibilidad de sobrescribir el registro de arranque principal, también conocido como registro de arranque maestro (MBR) del sistema afectado con el fin de bloquear el acceso a los usuarios, sino que, en ese ataque de 2016, para llegar a las víctimas, utiliza un servicio de almacenamiento cloud legítimo (en este caso lo hace a través de Dropbox). El equipo de investigación de Trend Micro ha observado que no se trata de la primera vez que el malware abusa de un servicio legítimo para su propio beneficio; sin embargo, ésta es la primera vez (desde hace un largo período de tiempo) que provoca la infección por crypto-ransomware. También es una desviación de la cadena de infección típica, en la que los archivos maliciosos están asociados a mensajes de correo electrónico o alojados en sitios maliciosos y son entregados por kits de exploits.

Rutina de infección de Petya

Según se informa, Petya todavía se distribuye por correo electrónico. Las víctimas recibirán un email personalizado que invita a leer una aparente carta o mensaje de negocios en el que un «aspirante» busca un puesto de trabajo en una empresa. Se presentaría a los usuarios con un hipervínculo a un lugar de almacenamiento de Dropbox, que supuestamente permitiría la descarga del currículum vitae (CV) del candidato.

En una de las muestras que TrendMicro analizó en su momento, en la carpeta de Dropbox los puntos de enlace contienen dos archivos: un archivo ejecutable autoextraíble, que pretende ser el CV, y las fotos del solicitante. Profundizando más, se ha encontrado que la foto es una imagen de stock que es muy probable que se utilice sin el permiso del fotógrafo. Por supuesto, detrás del Currículum se encuentra un troyano que ciega a los programas antivirus instalados antes de descargar (y ejecutar) el ransomware Petya.

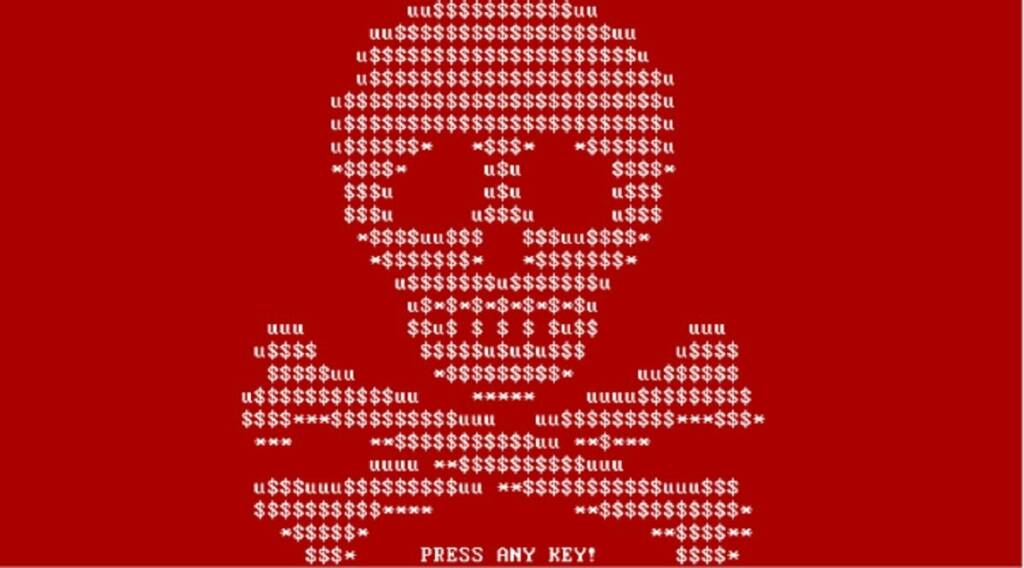

Una vez ejecutado, PETYA sobrescribe el MBR de todo el disco duro, haciendo que Windows se cuelgue y muestre una pantalla azul. En caso de que el usuario trate de reiniciar su PC, el MBR modificado le impedirá la carga de Windows con normalidad y, en cambio, le dará la bienvenida con una calavera ASCII y un ultimátum: pague una cierta cantidad de bitcoins o perderá el acceso a sus archivos y al equipo.

Otra cosa a destacar es que el MBR editado tampoco permite reiniciar en Modo Seguro. Acto seguido, el usuario recibe instrucciones explícitas sobre cómo hacer el pago, al igual que cualquier crypto-ransomware que esté circulando en la actualidad: una lista de demandas, un enlace a Tor Project y cómo llegar a la página de pago a través de él, y un código de descifrado personal.

Más información sobre Petya pulsando aquí