Las técnicas sigilosas y las crecientes campañas de malware mediante ficheros Excel, están poniendo a las víctimas de ciberataques en el punto de mira de las bandas de ransomware. Y es que, los equipos de seguridad no deben confiar únicamente en la detección y en la información que manejan para actualizar sus defensas.

Así lo desprende HP en su último informe, HP Wolf Security Threat Insights, donde se proporciona un análisis de los ataques de ciberseguridad que se están llevando a cabo actualmente en el mundo.

«Los atacantes innovan constantemente para encontrar nuevas técnicas que eviten la detección, por lo que es vital que las empresas planifiquen y ajusten sus medidas de defensa en función del panorama cambiante de las amenazas y de las necesidades empresariales de sus usuarios«, explica Alex Holland, analista principal de malware del equipo de investigación de amenazas de HP Wolf Security, HP Inc.

HP Wolf Security

HP Wolf Security tiene una visión específica de las últimas técnicas utilizadas por los ciberdelincuentes al aislar las amenazas que han evadido las herramientas de detección y han llegado a los endpoints de los usuarios.

El equipo de investigación identificó una ola de ataques que utilizan la función de complementos de Excel para propagar malware, ayudando a los delincuentes a obtener acceso a los objetivos y exponiendo a las empresas y a los usuarios a robos de datos y a destructivos ataques de ransomware.

En comparación con el trimestre anterior, se ha multiplicado por seis (+588%) el número de atacantes que utiliza la función de complementos de Microsoft Excel (.xll) para infectar los sistemas, una técnica especialmente peligrosa, ya que basta un solo clic para ejecutar el malware.

El equipo también encontró anuncios de kits de creación de malware basado en complementos de Excel (extensión .xll) y herramientas para su envío (conocidos como droppers) en mercados clandestinos, que facilitan a los hackers sin experiencia el lanzamiento de los ataques.

Malware mediante ficheros Excel, en el punto de mira de las bandas de ransomware

Amenazas destacadas

Otras amenazas destacadas aisladas por el equipo de análisis de amenazas de HP Wolf Security son:

- ¿El regreso de TA505? HP identificó una campaña de phishing por correo electrónico de MirrorBlast que compartía muchas tácticas, técnicas y procedimientos (TTP) con TA505, un grupo de ciberdelincuentes motivados con un claro objetivo financiero y conocido por sus campañas masivas de malware y por monetizar mediante malware el acceso a los sistemas infectados . El ataque se dirigía a las organizaciones con el troyano de acceso remoto (RAT) FlawedGrace.

- Una falsa plataforma de juegos infecta a las víctimas con RedLine: se ha descubierto un sitio servidor falso de la plataforma Discord, que engaña a los usuarios para que descarguen el infostealer (método de intrusión que basa su comportamiento en un caballo de troya que roba información del sistema) RedLine y roba sus credenciales.

- El cambio de tipos de archivos poco comunes sigue eludiendo la detección: el grupo de amenazas Aggah atacó a organizaciones de habla coreana con archivos maliciosos de complementos de PowerPoint (.ppa) encubiertos como órdenes de compra, infectando los sistemas con troyanos que ganaban acceso remoto. El malware de PowerPoint es inusual, ya que representa el 1% del malware.

Otras conclusiones

Otras conclusiones importantes del informe son:

- El 13% del malware aislado gracias a Wolf Security habría sido capaz de saltar al menos la solución de seguridad de correo electrónico.

- Las amenazas utilizaron 136 extensiones de archivo diferentes en sus intentos de infectar a las organizaciones.

- El 77% de los programas maliciosos detectados se enviaron por correo electrónico, mientras que las descargas web fueron responsables del 13%.

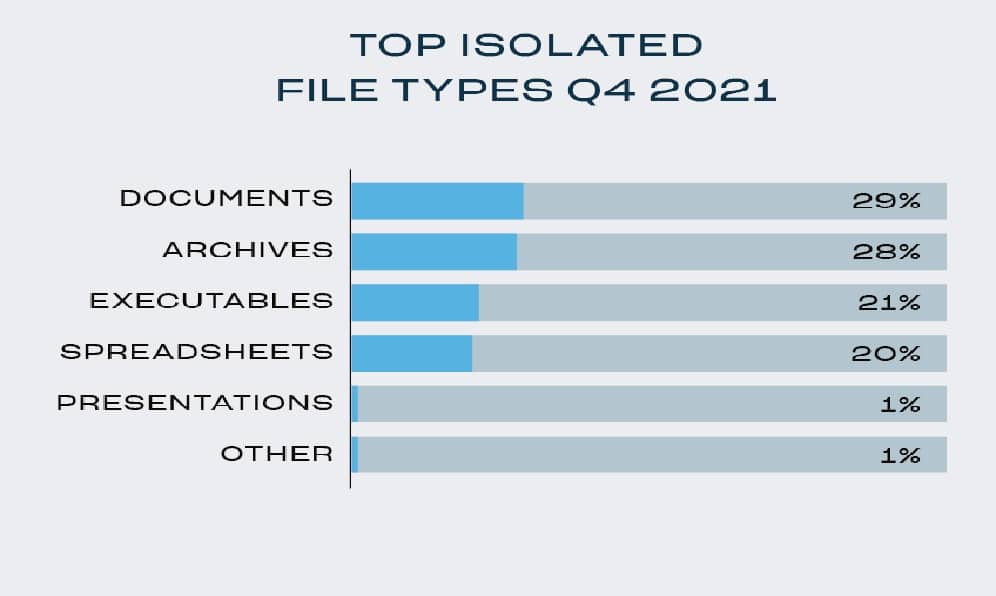

- Los archivos adjuntos más utilizados para enviar programas maliciosos fueron documentos (29%), archivos (28%), ejecutables (21%) y hojas de cálculo (20%).

- Los engaños de phishing más comunes estaban relacionados con el Año Nuevo o las transacciones comerciales, como «Pedido», «2021/2022», «Pago», «Compra», «Solicitud» y «Factura».