Las cámaras de vigilancia inteligentes incorporan muchas funcionalidades que ofrecen a los usuarios distintas posibilidades, como monitorizar a su bebé o como sistema de vigilancia que detectan si un intruso ha entrado en casa o en la oficina. Pero, ¿son estas cámaras de vigilancia lo suficientemente seguras desde su diseño? ¿Qué pasa si una cámara inteligente comienza a espiar, en vez de vigilar la casa?

Otros análisis previos de seguridad han demostrado que las cámaras de vigilancia inteligentes tienden a tener vulnerabilidades de seguridad de distinta gravedad. Sin embargo, en sus últimas investigaciones, los expertos de Kaspersky Lab descubrieron algo extraordinario: no una, sino toda una serie de cámaras vigilancia inteligentes era vulnerable a ataques remotos debido al diseño inseguro de un sistema de cloud-backbone que se creó inicialmente para que los propietarios de esas cámaras de vigilancia pudieran acceder remotamente al vídeo desde sus dispositivos.

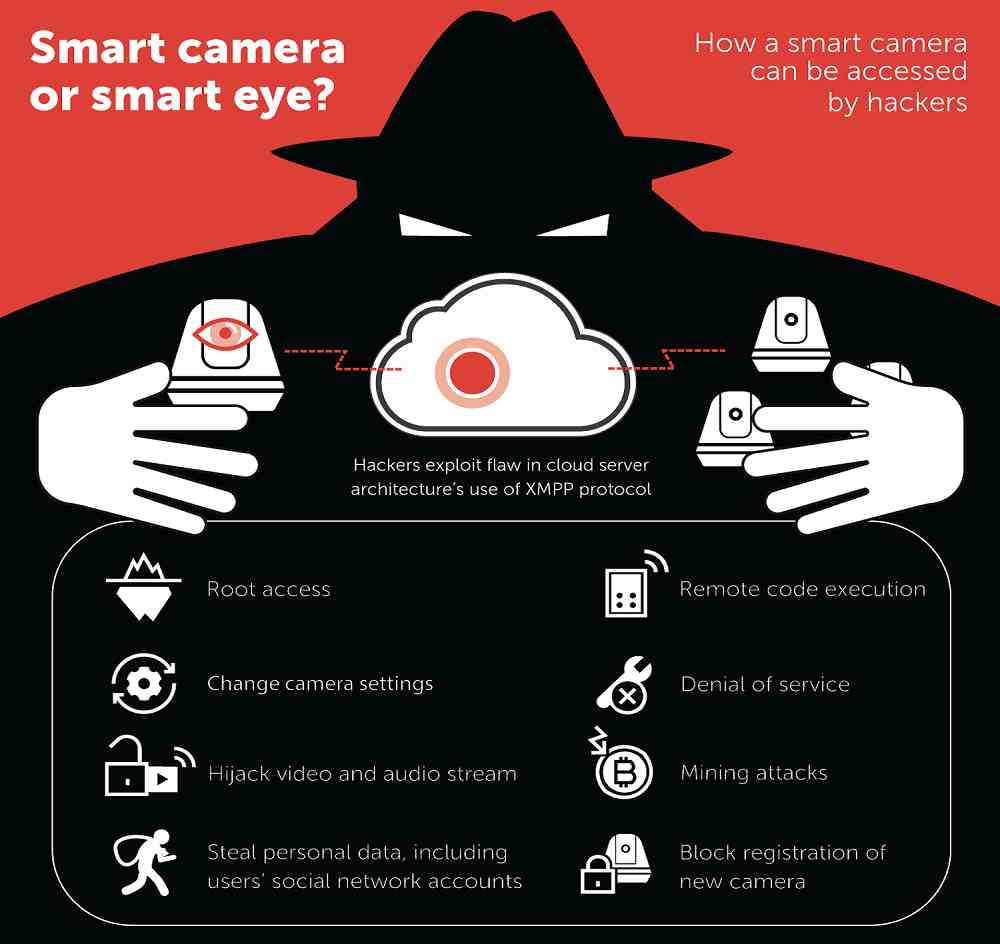

Al explotar estas vulnerabilidades, los usuarios maliciosos podrían ejecutar los siguientes ataques:

- Acceder a las funcionalidades de vídeo y audio desde cualquier cámara conectada al servicio cloud vulnerable.

- Obtener acceso a una cámara y usarlo como punto de entrada para otros ataques a otros dispositivos en redes locales y externas.

- Cargar y ejecutar de forma remota código malicioso arbitrario en las cámaras

- Robar información personal como las cuentas de redes sociales de los usuarios y la información que se utiliza para enviar notificaciones a los usuarios.

Tras el descubrimiento, los analistas de Kaspersky Lab contactaron y reportaron las vulnerabilidades a Hanwha Techwin, el fabricante de cámaras de vigilancia afectadas. En el momento de la publicación del informe, algunas vulnerabilidades ya se han resuelto y el resto de vulnerabilidades se resolverán pronto, según el fabricante.

Según Kaspersky no una, sino toda una serie de cámaras vigilancia inteligentes era vulnerable a ataques remotos debido al diseño inseguro

Los expertos detectaron que la forma en que las cámaras interactúan con el servicio en la nube era insegura y estaba abierta a una interferencia relativamente sencilla. También descubrieron que la arquitectura del servicio cloud en sí misma era vulnerable a las interferencias externas.

Es importante destacar que este tipo de ataque sólo es posible si los ciberdelincuentes conocen el número de serie de la cámara. Sin embargo, la forma en que se generan los números de serie es relativamente sencilla de encontrar a través de simples ataques de fuerza bruta: el sistema de registro de la cámara no tiene protección.

Al hacer su investigación, los expertos de Kaspersky Lab pudieron identificar casi 2.000 cámaras vulnerables trabajando online, pero sólo eran las cámaras que tenían su propia dirección IP, por lo que estaban directamente disponibles a través de Internet. El número real de dispositivos vulnerables podría ser mayor.

Además, los analistas encontraron una funcionalidad no registrada que probablemente usaba el fabricante para pruebas de Producción. Los ciberdelincuentes podrían aprovechar esta funcionalidad para enviar señales erróneas a cualquier cámara o cambiar las órdenes. Además, dicha funcionalidad en sí misma también es vulnerable. El fabricante ya ha resuelto esta vulnerabilidad y eliminado esta funcionalidad.

«El problema con la seguridad actual de los dispositivos IoT es que tanto los usuarios como los fabricantes creen erróneamente que si colocan el dispositivo dentro de su red y lo separan de Internet general con la ayuda de un router, solucionarán la mayoría de los problemas de seguridad-o al menos disminuirán significativamente la gravedad de los existentes. En muchos casos esto es correcto: antes de explotar los problemas de seguridad en los dispositivos dentro de una red específica, se necesitaría tener acceso al router. Sin embargo, nuestra investigación demuestra que esto puede no ser necesario ya que las cámaras analizadas pudieron comunicarse con el exterior sólo a través de un servicio en la nube, que es totalmente vulnerable», afirma Vladimir Dashchenko, jefe de vulnerabilidades Grupo de investigación de Kaspersky Lab ICS cert.

“Lo interesante es que, además de los vectores de ataque descritos anteriormente, como las infecciones de malware y botnets, hemos encontrado que las cámaras podrían utilizarse para minería. La minería se está convirtiendo en una de las principales amenazas de seguridad a las que se enfrentan las empresas, es una tendencia emergente debido a la creciente prevalencia de dispositivos de muchos, y seguirá aumentando», añade.

Hanwha Techwin Statement

“La seguridad de nuestros clientes es nuestra prioridad. Ya hemos arreglado las vulnerabilidades de la cámara, incluyendo la carga remota y la ejecución de código malicioso arbitrario. Hemos liberado firmware actualizado disponible para todos nuestros usuarios. Algunas vulnerabilidades relacionadas con la nube han sido reconocidas y se corregiran pronto”.

Para estar protegido, Kaspersky Lab recomienda a los usuarios:

• Cambiar siempre la contraseña predeterminada. Utilizar una compleja en su lugar y no olvider actualizarla regularmente.

• Prestar mucha atención a los problemas de seguridad de los dispositivos inteligentes antes de comprar otro para casa u oficina. La información sobre las vulnerabilidades descubiertas y parcheadas suele estar disponible online y a menudo es fácil de encontrar.