El desarrollo de las tecnologías de información cambió bastante el objetivo de amenazas. En los últimos 10 años, los ciberataques a empresas de negocios ya son muy obvios. Se usan para la competencia, espionaje industrial, chantaje. Uno puede ser víctima casual, por ejemplo, de un ataque masivo no objetivo.

Así mismo, la peculiaridad de casi todos los ciberataques es el uso del software nocivo. Los virus informáticos ya se consideran herramientas seguras para quitar el dinero, penetrar en el perímetro protegido o robar la información confidencial. La Agencia Europea de Seguridad de las Redes y de la Información (ENISA) lleva varios años considerando los ataques de virus como los más importantes en el listado de amenazas actuales de seguridad informática[1]

Para la difusión de los programas nocivos frecuentemente se usan los envíos phishing. Vd. seguramente recibe a diario decenas de mensajes electrónicos, muchos de los cuales contienen archivos adjuntos. Por supuesto, los antivirus interceptan la mayoría de los adjuntos nocivos enviados, pero siempre puede ocurrir que un día en su bandeja de entrada aparezca un nuevo troyano, aún desconocido para todos, basta con recordar la epidemia de WannaCry del año pasado. Y no es la culpa del antivirus.

Lo que pasa es que hoy día la creación de programas nocivos es un negocio criminal importante, y un troyano bloqueado por un antivirus de forma anticipada no puede ser vendido con éxito. Es por eso que los creadores de virus hacen esfuerzos importantes para afrontar los medios de protección antivirus, por ejemplo, al usar las nuevas vulnerabilidades de sistemas operativos y del software de aplicación.

Los desarrolladores de antivirus, para afrontarlo, no solamente actualizan las bases de firmas de virus, sino también implementan las nuevas tecnologías de detección, así mismo, basadas en el análisis heurísticos y el aprendizaje automático, igual que en Dr.Web Security Space 11.5, lo cual permite detectar muchas nuevas amenazas.

Pero siempre puede ocurrir que alguna versión del programa nocivo resulte ser invisible para el sistema de protección antivirus, aunque sea por un instante, y, además, los autores de los troyanos más populares ofrecen a sus clientes las nuevas compilaciones “encriptadas” (es decir, modificadas de una forma especial para prevenir la detección) a diario, y a veces varias veces al día.

Si su empresa es un objetivo de un ataque dirigido importante, Vd. puede estar seguro de que los malintencionados intentarán averiguar con antelación qué antivirus Vd. usa, y harán todo lo posible para esquivar la protección del sistema atacado.

Es por eso que para afrontar las amenazas desconocidas se necesita un sistema de análisis de objetos sospechosos. Vd. tiene suerte si puede incluir en su plantilla los analistas de virus altamente competentes y tiene capacidades técnicas requeridas para crear los “areneros” virtuales protegidos. Aunque hasta en este caso el análisis de amenazas sin usar las herramientas de automatización disponibles puede llevar bastante tiempo.

Pero es tiempo es dinero, y normalmente no es posible tardar horas en analizar cada objeto potencialmente sospechoso que su empleado recibió por correo.

¿Qué se puede hacer para resolver este problema? Usar las herramientas de análisis modernas. Vamos a analizar su trabajo: analizaremos un ejemplo del analizador interactivo inteligente de objetos sospechosos en la nube Dr.Web vxCube.

El servicio está destinado en primer lugar a los expertos en seguridad informática y cibercriminalistas, pero es capaz de ayudar a valorar los riesgos y las amenazas hasta a un administrador de sistemas ordinario.

Dr.Web vxCube crea un entorno virtual protegido que imita el sistema de trabajo donde se inicia y se analiza el objeto sospechoso.

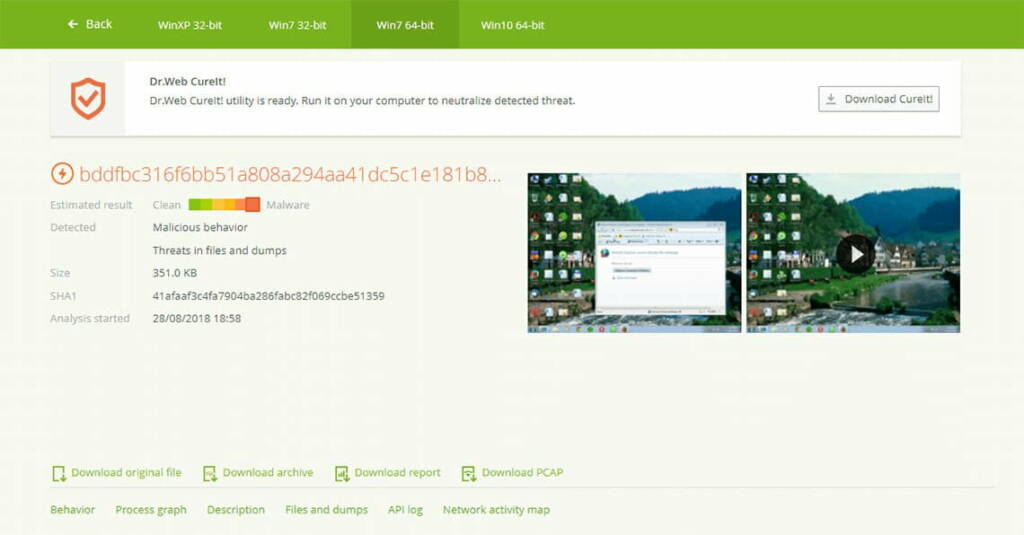

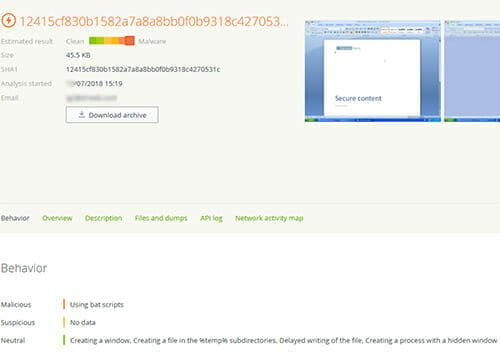

Según los resultados del análisis, se proporciona un informe sobre cómo el objeto actúa en el sistema, qué cambios realiza y con qué recursos se conecta. El informe también contiene screenshots del escritorio y un vídeo de la actividad de la aplicación en la máquina virtual.

Así, por ejemplo, son los screenshots de funcionamiento de los troyanos cifradores Cerber y $ucyLocker.

En caso de iniciar en el equipo de trabajo del empleado de la empresa estos troyanos recibidos por correo-e, no habría pasado nada bueno.

Dr.Web vxCube permite analizar los objetos sospechosos en un solo clic, el análisis lleva menos de 5 minutos.

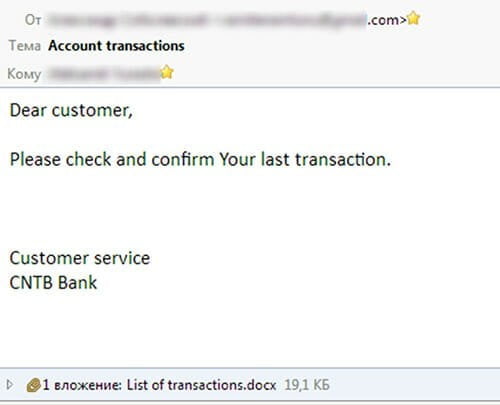

Más abajo puede consultarse un ejemplo de un mensaje phishing real. Es un ejemplo clásico del envío nocivo no dirigido que siempre provoca sospechas de expertos cualificados, pero vamos a imaginar que el mensaje llegó desde una dirección de correo-e de confianza y sus requisitos parecen bastante verosímiles.

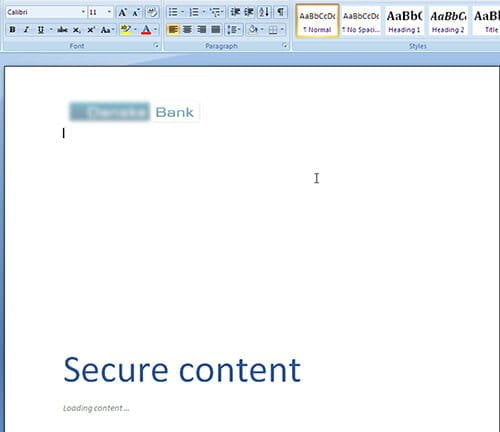

El análisis del archivo del mensaje confirma que el mismo contiene un macro nocivo que se inicia cuando el usuario hace clic sobre la imagen para ver el contenido oculto (es un truco ordinario de los malintencionados).

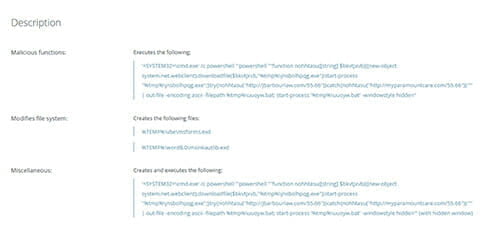

Una vez iniciado, el script usa Powershell para cargar los módulos nocivos en el sistema.

Ahora queda claro que es una muestra clásica de Trojan.Downloader que puede ser usado para entregar en el equipo infectado, por ejemplo, de un troyano cifrador. En caso de abrir un archivo de este tipo por negligencia, el usuario puede pagarlo muy caro.

El servicio también demuestra de forma bastante clara la actividad de red del programa nocivo, lo cual permite, por ejemplo, configurar el navegador para bloquear el acceso del mismo a los servidores de control.

Una peculiaridad única del servicio es que, según los resultados del análisis del archivo, Dr.Web vxCube crea una compilación especial de la utilidad antivirus Dr.Web CureIt!, destinada para desinfección emergente de la amenaza.

El análisis de los objetos sospechosos que llegan a la empresa solo es una de varias formas de uso de Dr.Web vxCube. El servicio puede ser usado para enseñar a los empleados las bases de seguridad informática, así como para la formación de los expertos en SI, permite demostrar de forma clara todo el proceso de infección, desde la recepción del mensaje phishing hasta las consecuencias negativas, así como consultar el análisis detallado de la actividad nociva del programa en el sistema.

En caso de usar Dr.Web vxCube, Vd. no corre riesgos: el objeto analizado no saltará del “arenero” virtual a la red y no infectará los equipos de su empresa. Además, Vd. mismo puede elegir la versión y el número de bits del sistema operativo usado para iniciar el archivo escaneado en función de sus necesidades y el software instalado.

Por supuesto, uno debe entender que Dr.Web vxCube – es una herramienta analítica que no sustituirá los medios de protección antivirus. Pero, al mismo tiempo, junto con otros métodos de seguridad informática, el mismo permite crear un sistema seguro de prevención de amenazas, y el uso del mismo mejora bastante la eficacia del trabajo de los expertos en SI y criminalistas informáticos.

Para el acceso demo al servicio y para conocer sus posibilidades, consulte: https://www.drweb.ru/vxcube.

[1] https://www.enisa.europa.eu/publications/enisa-threat-landscape-report-2017